Obecnie, wskutek żywiołowego i powszechnego rozwoju, cyfrowe systemy automatycznego sterowania wkroczyły do wszelkich dziedzin gospodarki i życia codziennego. Nieustający rozwój techniczny i ciągły spadek cen sprzętu i oprogramowania, a z drugiej strony coraz wyższe wymagania dotyczące funkcjonalności, bezpieczeństwa, niezawodności oraz dążenie do minimalizacji kosztów eksploatacji, powodują permanentny wzrost zainteresowania technologiami inteligentnego budynku. Technologie inteligentnego budynku wykorzystują powszechnie zasady optymalnego sterowania oraz zapewniają współdziałanie wielu podsystemów, takich jak: ogrzewanie, klimatyzacja, wentylacja, oświetlenie, różne formy transportu poziomego i pionowego, monitorowanie stanu urządzeń energetycznych, wykrywanie pożaru, oddymianie, gaszenie pożarów, wykrywanie włamania, kontrola dostępu i telewizja dozorowa. W podsystemach tych pracują ogromne ilości różnego rodzaju urządzeń, które produkowane są przez wielu wytwórców. Zgodnie z podstawową zasadą pracy inteligentnego budynku, czyli integracją systemów, urządzenia te muszą mieć możliwość wymiany informacji między sobą. Dlatego też powstała konieczność opracowania standardów komunikowania się podsystemów i ich urządzeń. Chodzi głównie o to, aby urządzenia różnych producentów i pracujące na różnych poziomach zarządzania potrafiły porozumieć się między sobą. Taką możliwość dają nowoczesne, tak zwane otwarte protokoły komunikacji.

1. Zamkniętość lub otwartość systemów sterowania

Spośród aktualnie funkcjonujących systemów automatycznego sterowania w budynkach inteligentnych można wyodrębnić dwie główne technologie sterowania: sterowanie otwarte oraz zamknięte. Podstawowe kryterium takiego podziału stanowi liczba producentów urządzeń wykorzystanych w danym systemie oraz jawność procesów takich jak transfer danych czy sposób komunikowania się elementów systemu.

Do niedawna rynek instalacji inteligentnego budynku zdominowany był przez kilku potężnych producentów oferujących swoje autorskie systemy sterowania. Zamkniętość tych systemów wyrażała się przede wszystkim w ograniczeniu liczby producentów urządzeń wykorzystywanych w instalacji do jednego lub co najwyżej kilku współpracujących. Stwarzało to wygodną sytuację dla dużych firm, których główne źródło dochodów stanowiły usługi serwisowe oraz przyszłościowa rozbudowa funkcjonalna systemów. Firmy te były żywo zainteresowane utrzymaniem jak najmniejszej kompatybilności z systemami, urządzeniami i oprogramowaniem innych producentów. W takiej sytuacji mniejsze firmy, by móc konkurować z potentatami i przejąć chociaż część rynku systemów sterowania, zostały zmuszone do połączenia swych sił i utworzenia kumulatywnych systemów. Platformy otwarte powstały poprzez przyjęcie wspólnych standardów i produkowanie urządzeń oraz oprogramowania spełniających ustalone standardy. Producenci tych technologii zrzeszeni są w organizacjach, których główne zadania sprowadzają się do sprawdzania zgodności elementów systemu z przyjętym standardem i nadawania im certyfikatów. Stosowanie w całej instalacji tylko certyfikowanych elementów daje gwarancję, że urządzenia różnych producentów będą ze sobą poprawnie współpracować.

System automatycznego sterowania można zakwalifikować jako zamknięty lub otwarty analizując: urządzenia, protokoły komunikacyjne, format i sposób przesyłania danych oraz oprogramowanie (systemowe, narzędziowe i użytkowe), jakie zastosowano w danym systemie.

W świetle powyższej analizy do systemów otwartych można zaliczyć systemy o następujących cechach:

- Urządzenia wykorzystywane w systemie pochodzą od różnych producentów. Jest to możliwe dzięki przyjęciu pewnych standardów urządzeń i funkcji oraz istnieniu wielu producentów podobnych funkcjonalnie urządzeń, spełniających ustalone standardy. W praktyce oznacza to, że urządzenia wykonawcze (siłowniki lub silniki) i czujniki z podstawowej warstwy zarządzania obiektem mogą pochodzić od różnych producentów. Ponadto charakterystyki pracy czujników mogą być dowolnie konfigurowane przez użytkownika.

- Urządzenia komunikują się między sobą przy użyciu jawnego, powszechnie dostępnego, standardowego protokołu. Stosowane są także standardowe media komunikacyjne, takie jak skrętka miedziana czy światłowód.

- W systemie stosowane są standardowe techniki transferu danych oraz standardowe struktury baz danych, np. serwery SQL (Structured Query Language).

- Wykorzystywane oprogramowanie systemowe oraz aplikacje narzędziowe są powszechnie dostępne i mogą być tworzone przez firmy niezależne od producenta systemu.

- Oprogramowanie stacji operatorskiej BMS (Building Management System) do zarządzania funkcjami technicznymi lub SMS (Security Management System) do zarządzania bezpieczeństwem może być wykonane przez inne firmy, niezależnie od producenta lub dostawcy sprzętu bądź systemu.

Systemy zamknięte z kolei będą charakteryzowały się następującymi cechami:

- Każde z urządzeń zastosowanych w systemie musi pochodzić od tego samego producenta lub co najwyżej od kilku współpracujących firm. Oznacza to, że nie jest możliwe wykorzystanie w instalacji urządzeń podobnych pod względem funkcjonalnym, lecz pochodzących od innych wytwórców. Ponadto użytkownik nie może samodzielnie zmienić ustawionych podczas wdrażania systemu charakterystyk pracy czujników w podstawowej warstwie zarządzania obiektem.

- Komunikacja pomiędzy urządzeniami odbywa się za pomocą firmowego, unikatowego i utajnionego protokołu. Często wymagany jest także ściśle określony typ okablowania do transmisji danych.

- Struktury baz danych oraz techniki transferu danych nie są ujawniane i mogą być przetwarzane wyłącznie przez wyspecjalizowane oprogramowanie producenta.

- Wykorzystywane w systemie oprogramowanie systemowe i narzędziowe jest tworzone tylko przez producenta i nie jest udostępniane klientowi w ogóle lub jest udostępniane za bardzo wysoką opłatą.

- Oprogramowanie użytkowe systemu może być tworzone jedynie przez producenta. Najczęściej ma ono postać graficznego interfejsu użytkownika, wykorzystującego popularny system operacyjny.

2. Hierarchiczna struktura systemów sterowania

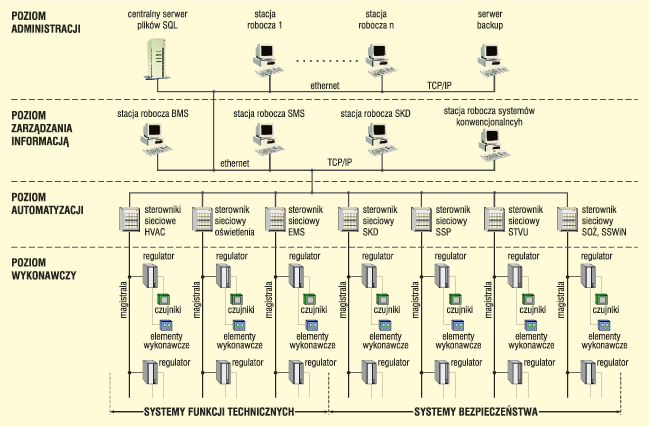

Pod względem funkcjonalnym zarówno systemy zamknięte jak i otwarte charakteryzują się najczęściej strukturą hierarchiczną (przykład na rys. 1). W obrębie takiego układu można wyróżnić następujące poziomy:

- Poziom administracji - obejmuje serwery z bazami danych oraz stacje operatorskie odpowiadające za prawidłowe działanie systemu, a także realizację zaprogramowanych funkcji.

- Poziom zarządzania informacją - jest złożony z podobnych elementów i pełni analogiczne funkcje jak poziom administracji. Oddzielne warstwy administracji i zarządzania informacją występują tylko w przypadku bardzo dużych systemów, obejmujących na przykład kilka obiektów budowlanych. Takie rozwiązanie ma charakter raczej organizacyjny aniżeli funkcjonalny, w związku z czym w mniejszych instalacjach funkcje obu tych poziomów przejmuje jedna warstwa.

- Poziom automatyzacji - mieści sterowniki sieciowe (kontrolery). Na poziomie tym istnieje możliwość integracji systemowej oraz integracji sprzętowej poprzez ogólnie stosowane standardy komunikacji, takie jak np. RS485. W przypadku łączenia systemów automatyki budynkowej spełniających różne standardy konieczne jest stosowanie bramek do tłumaczenia protokołów.

- Poziom wykonawczy - składa się z czujników, siłowników, elementów wejścia/wyjścia, regulatorów DDC (Direct Digital Control).

Rys. 1 Schemat struktury hierarchicznej systemu zarządzania

Różnice w obrębie struktury hierarchicznej pomiędzy systemami otwartymi i zamkniętymi przejawiają się w możliwościach zastosowania urządzeń, protokołów komunikacyjnych, oprogramowania, formatu danych oraz sposobie ich przesyłania.

Systemy otwarte na poziomie administracji i zarządzania pozwalają na wykorzystywanie aplikacji różnych producentów, a używany format danych jest standardowy i powszechnie dostępny. W przypadku systemów zamkniętych konieczne jest stosowanie aplikacji konkretnej firmy i utajnionego formatu danych. Natomiast obie grupy systemów posługują się tymi samymi protokołami komunikacyjnymi. Najczęściej spotykane to: TCP/IP, NetBEUI oraz SPX/IPX, czyli protokoły odpowiadające środowisku systemów operacyjnych, w których pracują poszczególne aplikacje.

Na poziomie automatyzacji i wykonawczym system otwarty charakteryzuje się znanym protokołem komunikacyjnym. Urządzenia zastosowane do budowy instalacji pochodzą od różnych producentów. Do zaprogramowania systemu nie są potrzebne specjalistyczne szkolenia u producenta, wystarcza znajomość zasad działania systemów otwartych. Natomiast szkielet systemu zamkniętego jest zbudowany na bazie komponentów danego producenta. Urządzenia w instalacji komunikują się przy pomocy firmowego, utajnionego protokołu. Programowaniem systemu zajmuje się tylko wyspecjalizowany serwis, szkolony u producenta.

System można zakwalifikować jako zamknięty lub otwarty tylko wówczas, gdy na każdym poziomie funkcjonalnym posiada on cechy charakterystyczne dla danego typu systemu.

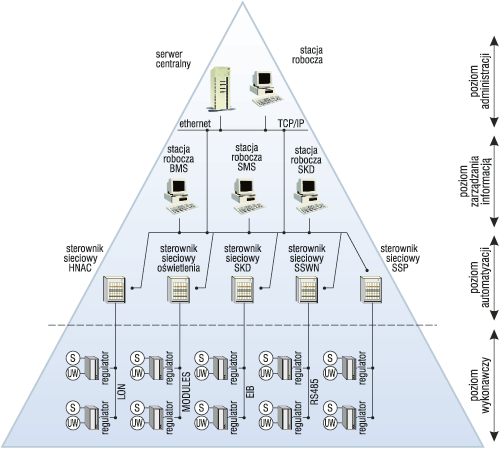

Jak wynika z powyższej analizy struktury hierarchicznej systemu automatycznego sterowania w obiekcie budowlanym, różne są udziały ilościowe sprzętu w poszczególnych jej warstwach. Sytuacja ta ma bezpośredni wpływ na przewidywaną awaryjność całego rozpatrywanego poziomu zarządzania. Problem ten zilustrowano graficznie na rys. 2, gdzie w formie piramidy pokazano ilościowy udział elementów na poszczególnych poziomach zarządzania dla maksymalnej liczby warstw.

Rys. 2. Ilościowy udział urządzeń na poszczególnych poziomach zarządzania w automatyce obiektu (S - sensor, UW - urządzenie wykonawcze)

Łatwo zauważyć, że poziom administracji i zarządzania informacją mają tylko po kilka stacji roboczych. W związku z pełnionymi zadaniami wymagany jest tu najwyższy poziom bezpieczeństwa. Ponadto, w razie ewentualnej awarii stacji roboczej, praca systemu nie może być zakłócona, a dane utracone. Często spotykanym rozwiązaniem, mającym na celu zapobieżenie potencjalnym stratom, jest stosowanie kilku stacji roboczych oraz nadmiarowych serwerów. Należy tu wyraźnie oddzielić stację roboczą obsługującą funkcje techniczne obiektu (HVAC, oświetlenie, energię elektryczną) od stacji roboczej obsługującej funkcje bezpieczeństwa. Takie rozwiązanie potwierdza sprawdzone w praktyce działanie, w którym za bezpieczeństwo obiektu odpowiadają inne służby aniżeli za obsługę techniczną. Pozwala to uniknąć również sytuacji konfliktowych w chwilach zagrożenia, paniki lub aktów terroru. Niewielka liczba urządzeń oraz prawidłowe zarządzanie siecią i danymi powodują, że prawdopodobieństwo wystąpienia awarii na tym poziomie jest znikome.

Awarie na poziomie automatyzacji zdarzają się bardzo rzadko. Niemniej jednak ewentualne uszkodzenie mogłoby spowodować zakłócenie pracy części systemu lub jednego z podsystemów BMS czy SMS. Można temu zapobiec poprzez zastosowanie dodatkowych, nadmiarowych sterowników. Rozwiązanie to jest spotykane najczęściej w przypadku podsystemów bezpieczeństwa. Liczba sterowników sieciowych występujących na tym poziomie jest kilka kilkakrotnie (3-4 razy) większa niż stacji operatorskich.

Warstwa wykonawcza zbudowana jest z największej liczby komponentów i jest ich o rząd wielkości więcej aniżeli sterowników sieciowych. Do większości elementów istnieje swobodny dostęp, co sprawia, że wskaźnik awaryjności na tym poziomie jest najwyższy. Uszkodzenia spowodowane są najczęściej nieumiejętną obsługą np. skomplikowanych wyświetlaczy LCD, a także działaniami celowymi, takimi jak sabotaż, na który najbardziej narażone są czujki systemu sygnalizacji włamania i napadu.

Awaria pojedynczego komponentu nie ma większego wpływu na pracę reszty systemu, a modułowość elementów umożliwia szybką i łatwą ich wymianę.

3. Porównanie systemów zarządzania

3.1. Poziom zarządzania i administracji

W przypadku systemów otwartych istnieje możliwość zastosowania aplikacji wykonanych przez różne firmy, dzięki czemu ich koszt jest niższy lub porównywalny z kosztem aplikacji dla systemów zamkniętych (firmowych). Z drugiej strony pochodzenie aplikacji od różnych producentów może przyczynić się do niepoprawnej współpracy pomiędzy nimi. Poza tym dla każdego wdrażanego systemu istnieje konieczność pisania całej aplikacji od nowa, co stwarza duże prawdopodobieństwo popełnienia błędów, nawet pomimo projektowania obiektowego. Powszechnie znany standardowy format danych powoduje, że na poziomie zarządzania brak jest bezpieczeństwa danych i systemu. W celu zabezpieczenia dostępu konieczne jest stosowanie dodatkowych środków utajniania informacji. Ponadto dla systemów otwartych nie ma w ogóle lub jest niewiele sterowników gotowych do współpracy z systemami bezpieczeństwa. Systemy otwarte są niezależne od jednego producenta, niemniej jednak pozostaje uzależnienie od przyjętego standardu i czasu życia konkretnej technologii.

Systemy zamknięte, dzięki utajnieniu struktur danych i sposobu ich przetwarzania, charakteryzują się na poziomie zarządzania i administracji wysokim poziomem bezpieczeństwa danych oraz całego systemu. Aplikacje wykorzystywane w systemach są typowe dla danego producenta i niejednokrotnie sprawdzone w innych, podobnych instalacjach, co daje dużą pewność ich działania, a także poprawnej współpracy z innymi programami. Wybranie konkretnej firmy jako realizatora systemu gwarantuje, że następny system będzie obsługiwał poprzedni lub producent zapewni dostęp do starych zasobów przez określony umową okres. Dla wielu systemów zamkniętych istnieją gotowe sterowniki umożliwiające współpracę z systemami technicznymi i bezpieczeństwa innych producentów, a także obsługę systemów otwartych. Z drugiej strony klient, decydując się na system zamknięty, staje się uzależniony od firmy i jej istnienia (w systemie mogą być stosowane aplikacje tylko konkretnego producenta). Ponadto serwisowania systemu może dokonać jedynie producent lub wskazany przez niego dostawca. Wszystko to sprawia, że koszt aplikacji i serwisu może być znacznie wyższy niż w przypadku systemów otwartych.

3.2. Poziom automatyzacji i wykonawczy - systemy techniczne

Zalety systemów otwartych wynikają głównie z faktu, iż do instalacji można podłączyć urządzenie dowolnego producenta, które spełnia przyjęty standard. Istnienie wielu firm produkujących takie same pod względem funkcjonalnym elementy oraz dostępność wielu projektantów, instalatorów i serwisantów takich systemów umożliwiają inwestorowi porównanie umiejętności i cen, a także jakości oferowanych urządzeń i usług. Dzięki temu klient może wybrać możliwie najlepsze jakościowo rozwiązanie za rozsądne środki finansowe. Pozwala to na znaczące obniżenie kosztów w każdej fazie powstawania oraz eksploatacji instalacji. Ponadto bogaty asortyment urządzeń spełniających dany standard umożliwia wybór najbardziej odpowiedniego pod względem funkcjonalnym, jak również estetycznym, komponentu.

Niemniej jednak możliwości wyboru w systemach otwartych ograniczone są poprzez ustalony standard. Ponadto mogą wystąpić problemy przy współpracy pomiędzy urządzeniami różnych producentów, nawet wtedy, gdy wszystkie elementy spełniają przyjęty standard. Niebezpieczeństwo niepoprawnej komunikacji komponentów w znacznym stopniu eliminuje stosowanie w całej instalacji tylko certyfikowanych urządzeń. Konieczność tworzenia algorytmów pracy systemów od podstaw wydłuża czas ich wdrażania, a zarazem zmniejsza pewność działania. Jawność protokołu komunikacyjnego znacznie obniża bezpieczeństwo systemu. Pozostaje uzależnienie inwestora od czasu życia konkretnej technologii. W przypadku małych firm istnieje niebezpieczeństwo, że gdy pojawi się nowa technologia, zmienią one profil produkcji albo przestaną istnieć.

System zamknięty, dzięki niejawnemu protokołowi komunikacyjnemu, zapewnia znacznie większy poziom bezpieczeństwa niż systemy otwarte. Nawet gdyby ewentualnemu „intruzowi" udało się przechwycić informacje z sieci, pozostaje mu konieczność rozszyfrowania, co oznaczają poszczególne komunikaty. Producent gwarantuje, że następny system będzie obsługiwał poprzedni lub zapewniony zostanie dostęp do starych zasobów przez określony umową okres. Nawet w przypadku przejścia firmy na bardziej nowatorską technologię, będzie ona nadal produkowała elementy do starych systemów. Ponadto istnieją już gotowe i przetestowane algorytmy pracy, dostosowane do konkretnych warunków w obiekcie, dzięki czemu system jest wdrażany znacznie sprawniej i szybciej niż systemy otwarte. Kolejną zaletą systemów zamkniętych jest łatwy serwis. Jedna odpowiednio wyszkolona przez producenta osoba może być serwisantem całego systemu, co znacznie skraca czas obsługi.

Użytkownik systemu zamkniętego, wybierając konkretną firmę, staje się przez wiele lat użytkowania obiektu uzależniony od jej istnienia oraz od producenta i dostawcy systemu. Wszelkie zmiany w instalacji, wprowadzane na życzenie klienta podczas wdrażania czy eksploatowania systemu, mogą być wykonywane jedynie przez producenta lub jego przedstawicieli. Ponadto elementy mogą być wymieniane tylko na takie same bądź podobne funkcjonalnie, ale pochodzące od tego samego producenta, gdyż urządzenia innych firm najprawdopodobniej nie będą kompatybilne z systemem. Poza tym, próbując wymienić urządzenie na urządzenie innego producenta, użytkownik ryzykuje utratę gwarancji. Brak możliwości zmiany dostawcy usług przyczynia się do wzrostu kosztów modernizacji i eksploatacji systemu ze względu na drogie części zamienne.

3.3. Poziom automatyzacji i wykonawczy - systemy bezpieczeństwa

Odrębną kwestię stanowią podsystemy bezpieczeństwa: SSP, SSWN, STVD, SKD. Realizowane są jako systemy zamknięte, ze względu na większą pewność działania i odporność na próby forsowania w porównaniu z systemami otwartymi. Szkielet systemów jest wykonany przy użyciu elementów jednego producenta. Często spotykanym rozwiązaniem jest wprowadzenie do systemu danej firmy podsystemu bezpieczeństwa innego producenta i zintegrowanie go na poziomie stacji zarządzającej. Podsystemy takie należy zakwalifikować do odpowiedniej klasy bezpieczeństwa. Większość systemów firmowych umożliwia bowiem podłączenie czujek do SSWN i czytników o odpowiednim standardzie transmisji do SKD dowolnego producenta, przy czym należy zwracać uwagę na zgodność klas bezpieczeństwa łączonych elementów.

Dla przypadku otwartych systemów sterowania nie istnieją gotowe realizacje podsystemów bezpieczeństwa, a w razie ewentualnej próby budowy takiego podsystemu jako systemu otwartego konieczne będzie dokonanie jego certyfikacji. Podsystemy zaliczane do tzw. systemów ochrony życia (system sygnalizacji pożarowej, system oddymiania oraz dźwiękowy system ostrzegania), ze względu na uregulowania prawne, mogą być realizowane wyłącznie jako systemy zamknięte.

4. Najpopularniejsze otwarte standardy komunikacji

EIB (European Installation Bus) stanowi standard komunikacyjny promowany przez grupę producentów zrzeszonych w organizacji EIBA (European Installation Bus Association). Obecnie EIBA liczy ponad 100 członków i blisko 5000 certyfikowanych produktów, które mogą współpracować w systemie.

Obszar zastosowań systemu EIB obejmuje budynki użyteczności publicznej oraz indywidualne i wielorodzinne budownictwo mieszkaniowe. Standard EIB służy do sterowania, regulacji i nadzoru nad wyposażeniem elektrotechnicznym obiektu, w szczególności nad oświetleniem, ogrzewaniem, wentylacją i klimatyzacją. Ponadto może współpracować z systemami teletechnicznymi i alarmowymi.

EIB jest systemem zdecentralizowanym - każdy element podłączany do magistrali jest wyposażony w mikroprocesor, nie ma więc wydzielonego sterownika nadrzędnego. Praca magistrali EIB nie wymaga komputera typu PC, jest on niezbędny tylko do zaprogramowania poszczególnych elementów na etapie wykonywania instalacji, a także późniejszego jej serwisowania i modyfikowania. Wszystkie dane dotyczące specyfikacji technicznych oraz protokołu komunikacyjnego stosowanego w standardzie EIB są jawne.

W 1999 roku, poprzez połączenie trzech europejskich standardów: BatiBUS, EIB oraz EHS (European Home Systems), utworzony został nowy standard KNX z promującą go organizacją Konnex Association. Standard ten bazuje na normie EIB rozszerzonej o możliwości pozostałych dwóch systemów - m.in. zwiększono rodzaj dostępnych mediów oraz wprowadzono łatwiejsze tryby instalacji urządzeń, tj. Plug & Play. Niemniej jednak wszystkie dotychczasowe urządzenia systemu EIB są kompatybilne ze standardem KNX.

Technologia LonWorks, zwana krótko LON (Local Operating Network) została opracowana przez amerykańską firmę Echelon. Organizacja LonMark została powołana w celu sprawdzania zgodności urządzeń z przyjętym standardem oraz ich certyfikowania. Standard LonWorks znalazł zastosowanie w integracji systemów automatyki i zarządzania w budownictwie przemysłowym, mieszkaniowym oraz w obiektach użyteczności publicznej. Do podstawowych komponentów technologii LonWorks zaliczane są: protokół komunikacyjny LonTalk, układ Neuron (Neuron Chip), aplikacje dla układu Neuron oraz urządzenia LonWorks (urządzenia nadawczo-odbiorcze, rutery, bramki).

Układ Neuron stanowi swoiste „serce" systemu LonWorks. Układ ten pełni funkcje procesora komunikacji sieciowej oraz procesora aplikacyjnego. W systemie LonWorks każde urządzenie zawiera układ Neuron, co czyni go systemem inteligencji rozproszonej. Warto podkreślić, że istnieje wielu producentów urządzeń zgodnych ze standardem LonWorks, ale obecnie praktycznie tylko jedna firma na świecie wykonuje układ Neuron.

Protokół LonTalk jest protokołem warstwowym, dostosowanym do specyficznych wymagań systemów sterujących. Umożliwia urządzeniu wysyłanie i odbiór komunikatów z innych urządzeń w instalacji, bez potrzeby znajomości topologii sieci, nazw czy funkcji innych urządzeń. Struktura protokołu zaimplementowana została w Neuron Chipie i nie jest powszechnie znana. W ten sposób zlikwidowana została możliwość modyfikacji protokołu przez użytkownika. W pełni jawne są natomiast zmienne systemowe SNVT, które służą do programowania funkcji urządzeń.

Standard BACnet (Building Automation and Control Network) został opracowany pod zwierzchnictwem amerykańskiego stowarzyszenia inżynierów ASHRAE (American Society of Heating, Refrigerating and Air-Conditioning Engineers). Do celów nadzorczych wydzielona została organizacja BACnet Native, dbająca o utrzymanie odpowiedniego poziomu przez producentów urządzeń i instalatorów magistrali. W Europie jest to innowacyjna technologia, wprowadzona jako standard ISO/EN-16484-5 dopiero w 2003 roku.

BACnet jest sieciowym protokołem komunikacyjnym, służącym do przesyłania danych pomiędzy urządzeniami i systemami automatycznego sterowania w obiektach budowlanych. Protokół BACnet definiuje strukturę wymiany danych wykorzystywaną do monitorowania i zarządzania funkcjami technicznymi oraz systemami bezpieczeństwa. Technologia BACnet nawiązuje do wielowarstwowego protokołu komunikacji OSI (Open Systems Interconnection), który został stworzony przez organizację międzynarodową ISO (International Organization for Standardization) w celu otwarcia różnych systemów sterowania na wspólny protokół komunikacyjny.

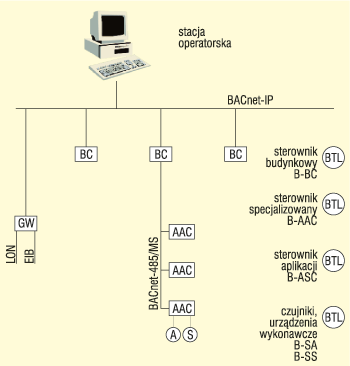

Uproszczona struktura systemu automatycznego sterowania zrealizowanego w technologii BACnet została zaprezentowana na rys. 3. Schemat obejmuje trzy poziomy struktury hierarchicznej: zarządzania informacją, automatyzacji oraz wykonawczy. Wszystkie urządzenia na każdej z warstw mają znak BTL (BACnet Testing Laboratory). Oznacza to, że elementy instalacji są certyfikowane przez uprawnione laboratoria oraz gwarantowana jest ich wzajemna współpraca. Lista certyfikowanych urządzeń jest dostępna na stronie http://www.big-eu.org.

Uproszczona struktura systemu automatycznego sterowania zrealizowanego w technologii BACnet została zaprezentowana na rys. 3. Schemat obejmuje trzy poziomy struktury hierarchicznej: zarządzania informacją, automatyzacji oraz wykonawczy. Wszystkie urządzenia na każdej z warstw mają znak BTL (BACnet Testing Laboratory). Oznacza to, że elementy instalacji są certyfikowane przez uprawnione laboratoria oraz gwarantowana jest ich wzajemna współpraca. Lista certyfikowanych urządzeń jest dostępna na stronie http://www.big-eu.org.

System sterowania wykonany w technologii BACnet może, poprzez zastosowanie odpowiednich bramek translacyjnych, współpracować z innymi protokołami komunikacyjnymi, tj. Lon czy EIB.

Protokół komunikacyjny BACnet jest niezależny od aktualnych technologii produkcji. Dzięki temu nie istnieje niebezpieczeństwo sytuacji, w której producent danego urządzenia zmienia profil produkcji lub całkiem znika z rynku. Kolejną istotną cechą jest bezpłatność protokołu BACnet. W praktyce oznacza to, że każdy producent może stosować ten standard bez dodatkowych, czasami ukrytych, opłat. Ponadto protokół BACnet jest ciągle rozbudowywany i dostosowywany do zmieniających się wymagań w stosunku do systemów, a nowe wersje są bezpłatnie udostępniane odbiorcom.

5. Podsumowanie

W przypadku tak dynamicznie rozwijającej się dziedziny, jaką niewątpliwie jest automatyka budynkowa, trudno przewidzieć kierunek jej dalszego rozwoju. Na dzień dzisiejszy można zaobserwować pewną tendencję do „otwierania" systemów, co przejawia się między innymi oferowaniem gotowych sterowników umożliwiających współpracę z instalacjami innych producentów. Możliwość pełnej integracji, pozwalająca na dowolne zestawianie systemów różnych producentów, pozostaje na razie w dość odległej przyszłości. Ideałem byłoby stworzenie takiej technologii, która umożliwiłaby połączenie wszelkich urządzeń funkcjonalnych różnych producentów jedną wspólną magistralą komunikacyjną. Takie możliwości daje już częściowo technologia BACnet.

Obecnie konkuruje ze sobą kilka standardów komunikacji, spośród których pokrótce omówione zostały te, które aktualnie są spotykane najczęściej jako rozwiązanie w systemach automatycznego sterowania w budynkach inteligentnych.

dr hab. inż. Jerzy Mikulik - prof. AGH

Katedra Inżynierii Systemów Akademii Górniczo-Hutniczej

Ilona Szymczyk

Budowlane Obiekty Inteligentne

Wydział Inżynierii Lądowej - Politechnika Krakowska

Literatura

- Paweł Kwasnowski: Otwartość w systemach automatyki budynków, 2nd International Congress on Intelligent Building Systems, Kraków, 2002.

- Piotr Januszewicz: Architectonic aspects of building effective security systems applied for the protection of people and property, 3rd International Congress on Intelligent Building Systems, Kraków, 2004.

- Jacek Łukaszewski: Projektowanie i realizacja systemów otwartych, TAC Polska.

- Jacek Łukaszewski: Systemy otwarte w automatyce budynkowej, TAC Polska.

- Jerzy Mikulik: Budynek inteligentny, tom II: Podstawowe systemy bezpieczeństwa w budynkach inteligentnych, Wydawnictwo Politechniki Śląskiej, Gliwice, 2005.

- ISO/EN-16484-5: Building automation and control systems - Part 5: Data communication protocol.

- [@]: http://www.bacnet.org

- [@]: http://www.eiba.com

- [@]: http://www.konnex.org

- [@]: http://www.lonmark.org

Zabezpieczenia 1/2006