Standardy obowiązujące obecnie w systemach bezpieczeństwa są efektem wyraźnej ewolucji, która dokonała się w ciągu ostatnich kilku lat. Korzystamy już nie tylko z kontroli dostępu, monitoringu CCTV czy centrali alarmowej. O bezpieczeństwo dbają potężne systemy zapewniające podgląd stanu obiektu w dowolnym miejscu i chwili. W dobie globalizacji i Internetu coraz bardziej doceniane i potrzebne stają się systemy zintegrowane. Właśnie taką integrację oferuje pakiet iProtect oraz DIVA holenderskich firm należących do holdingu THK. Współdziałanie tych rozwiązań daje idealne narzędzie do zarządzania bezpieczeństwem dzięki integracji wielu różnych modułów, z których każdy stanowił dotychczas niezależny podsystem. Platforma SMS (Security Management System) pozwala na obniżkę kosztów związanych z ochroną fizyczną, a dodatkowo zwiększa funkcjonalność indywidualnych zazwyczaj systemów.

Stanowisko dowodzenia w przeglądarce internetowej

iProtect to pierwszy system sieciowy, który oferuje wiele zaawansowanych funkcji i skupia w sobie moduł kontroli dostępu, system sygnalizacji włamania, rejestrację czasu pracy, system telewizji dozorowej, pakiet zarządzania parkingiem i współpracujący z systemami komunikacji Commend lub Astrisk.

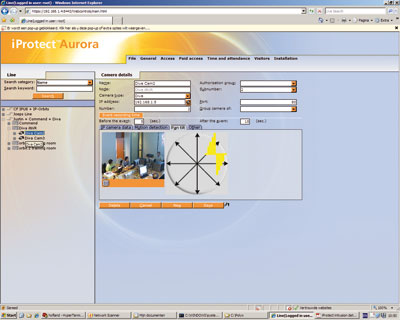

Oprócz możliwości sporządzania wielu raportów system może także wizualizować stan urządzeń. Interaktywne mapy ułatwiają kontrolę stref oraz przypisanych im elementów (czytników, czujek, kamer, interkomów, telefonów IP, osób). Po wskazaniu myszką odpowiedniej ikony możliwy jest odczyt ostatnich zdarzeń lub zmiana statusu urządzenia (wraz ze zmianą statusu ikony). W systemie dostępny jest moduł zarządzania alarmami, który pozwala na przygotowanie scenariusza zdarzeń dla operatora. Moduł potrafi inteligentnie kierować zdarzenia (raporty) do zalogowanych użytkowników, zgodnie z ustalonymi wcześniej definicjami zdarzeń alarmowych. Raporty mogą być z łatwością drukowane, przesyłane i archiwizowane. Podstawowym narzędziem do konfigurowania systemu, wprowadzania w nim zmian i odczytu parametrów jest komputer PC z zainstalowaną przeglądarką internetową Internet Explorer 6 lub Mozilla Firefox 3 (lub nowszą). Aplikacja jest wyświetlana w oknie przeglądarki jako strona HTML, dlatego nie wymaga instalacji dodatkowego oprogramowania na komputerze roboczym. Dzięki zastosowaniu technologii IP możliwe jest zarządzanie i nadzór nad odległym budynkiem z dowolnego miejsca na świecie. Komunikacja między serwerem Sun Fire z iProtect a terminalem roboczym wykorzystuje kodowanie SSL.

Różni klienci – różne potrzeby

Niewątpliwą zaletą systemu jest skalowalność. Nie należy obawiać się, że raz zakupiony sprzęt w przyszłości nie będzie spełniał wymogów związanych z rozbudową systemu. Początkowo inwestor może korzystać z małego systemu, a z czasem uzupełniać go o kolejne elementy tak, by sprostać oczekiwaniom klienta końcowego. Dodanie modułów czy też urządzeń wiąże się z kupnem dodatkowej licencji.

Obserwacja za pośrednictwem telewizji dozorowej jest od lat jednym z najbardziej popularnych sposobów ochrony obiektów. Kilkanaście kamer oraz nieostry obraz na wysłużonym monitorze to już, na szczęście, przeszłość. Obecnie systemy IP, współdziałające z programami zarządzającymi, takimi jak iProtect, dają zdecydowanie więcej. Współpraca kamer z iProtect pozwala między innymi na dokonywanie identyfikacji tablic rejestracyjnych i obiektów, przypisywanie kamery do czytnika, strefy oraz interkomu, automatyczne przerzucanie obrazu, zapisywanie pojedynczych klatek itd.

Podstawowym modułem w iProtect jest jednak moduł kontroli dostępu. Oferowany system obsługuje wszelkie popularne standardy i zaawansowane funkcje, takie jak śluza, APB, rejestracja obecności pracowników i gości. Wykorzystanie kart dostępowych i systemu kamer obserwacyjnych umożliwia także nadzór nad parkingiem firmowym, natomiast wszędzie tam, gdzie potrzebna jest komunikacja głosowa, wykorzystywany jest system interkomowy Commend.

Kolejnym chętnie stosowanym sposobem ochrony obiektów jest sygnalizacja włamania. Wykorzystanie sieciowej centrali alarmowej CCS128, komunikującej się za pośrednictwem protokołu TCP/IP, umożliwia zastosowanie w systemie do 128 czujek, stworzenie 16 stref i obsłużenie ośmiu manipulatorów. Oczywiście możliwe jest dodanie kolejnej centrali i kolejnych koncentratorów linii w celu zwiększenia obszaru ochrony o nowe strefy i manipulatory.

W dużych przedsiębiorstwach przydaje się także rejestracja czasu pracy. Innowacją w rozwiązaniu RCP firmy Keyprocessor jest terminal INFOBOX, umożliwiający przeglądanie statystyk przez przeglądarkę internetową i ingerowanie w nie.

Współpraca iProtect i DIVA

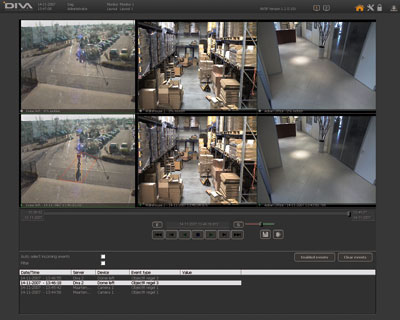

W niniejszym artykule opisany zostanie moduł wideo w systemie iProtect. Aby, oprócz rejestrowania wideo, system mógł reagować na odpowiednie zdarzenia, potrzebny jest dodatkowy serwer z oprogramowaniem. Platforma DIVA rozszerza systemy monitorowania o wiele funkcji analizy obrazu. Największą zaletą systemu jest połączenie techniki kompresji danych przesyłanych z kamer IP oraz analizy obrazu. W celu uniknięcia przesyłania dużej ilości danych w systemie DIVA zastosowane zostały kamery i kodery mające funkcje analizy obrazu, dlatego funkcje te wykonywane są na obrazie najwyższej jakości i bez obciążenia sieci. Oprócz analizowania obrazu platforma DIVA współpracuje z systemem kontroli dostępu i autoryzacji iProtect. Integracja systemu iProtect z Diva fizycznie polega na wpięciu serwera oraz kamer do jednej sieci IP. W oprogramowaniu iProtect dokonuje się wyboru odpowiednich kamer i przypisuje się je np. do czytnika czy strefy SSWiN. Ideą integracji jest powiązanie zdarzenia w jednym z systemów (np. w popularnym systemie KD) z odpowiednią, krótką sekwencją obrazów z pobliskiej kamery, co pozwala na jednoznaczny opis zaistniałej sytuacji. Algorytmy detekcji obiektu, wykrywania zmian w tle sceny, rozpoznawania tablic rejestracyjnych oraz rozpoznawania twarzy, wykonywane już w kamerze lub koderze, pozwalają rozszerzyć funkcjonalność systemu o kolejne elementy.

Koncepcja platformy DIVA jest oparta na strukturze zdarzeń, reguł, makr i profili definiowanych przez użytkownika. Każdy inteligentny komponent z zaprogramowanymi regułami generuje zdarzenie, uaktywniając zdefiniowane wcześniej macro, np. otwarcie drzwi w systemie kontroli dostępu. Kombinacja makr powiązanych z ustawieniem kamer nazywana jest profilem. Taka architektura pozwala na elastyczną współpracę z innymi systemami, dając nieograniczone możliwości w systemach wirtualnych.

System współpracuje z różnymi kamerami IP, od 1-megapikselowych po 8-megapikselowe, z serwerami o pojemności nawet do 24 TB, a także z zaawansowaną aplikacją zarządzająca całym systemem.

Aplikacja zarządzająca systemu DIVA od wersji 1.5 posiada wbudowany moduł obsługi map i wizualizacji. Naniesione w systemie mapy można wzbogacić o ikony reprezentujące kamery, dowolnie je przenosić i łączyć ze sobą (np. łączyć mapy pięter budynku w podkatalogi).

Opcjonalnie serwer sieciowy DIVA umożliwia dodanie połączenia XML i komunikację z systemem iProtect, dzięki czemu serwer wysyła i odbiera informacje. Obsługa odbywa się za pomocą okna przeglądarki.

System wirtualnej krosownicy bazuje na programowym tworzeniu profili użytkownika, skryptów oraz makr, które można powielać i przenosić na inne stanowiska obsługi. Daje to możliwość kreowania podglądu dla potrzeb danego użytkownika lub obiektu i zwiększa funkcjonalność systemu. W zależności od potrzeb użytkownika platforma DIVA może zostać wyposażona w dodatkowe moduły funkcjonalne, takie jak FaceR, ObjectR, SceneR, CarR.

Moduł FaceR to aplikacja do rozpoznawania twarzy. Umożliwia ona rejestrowanie i weryfikację twarzy na podstawie wizerunku umieszczonego we wcześniej utworzonej bazie danych. Taka weryfikacja może być wykorzystana w systemie kontroli dostępu iProtect firmy Keyprocessor. System ten, w odróżnieniu od innych biometrycznych systemów kontroli dostępu, jest w niewielkim stopniu inwazyjny i umożliwia weryfikację osoby na podstawie obrazu jej twarzy (2D) zarejestrowanego z pewnej odległości, nie sygnalizując zaistnienia procesu weryfikacji i nie zmuszając badanej osoby do wykonania jakiejkolwiek czynności (np. do skanowania linii papilarnych czy siatkówki oka). System automatycznie lokalizuje i identyfikuje 17 punktów na twarzy obserwowanej osoby (wokół oczu, nosa i ust) i porównuje wynik z wzorcem z bazy danych.

Moduł ObjectR to aplikacja do rozpoznawania obiektów. Umożliwia ona zliczanie osób/obiektów, określa czas przebywania osób na wyznaczonym obszarze lub pozwala na detekcję kolejki. Moduł wykrywa pojawienie się obiektów na obrazie (np. graffiti, śmieci itd.) lub zniknięcie obiektów (np. dzieł sztuki na wystawach). Umożliwia również tworzenie wirtualnej ochrony obwodowej, wybór obiektów widocznych na obrazie i ich selekcję, detekcję aktów wandalizmu, detekcję źle zaparkowanych aut, ustalanie reguł zachowania się wyselekcjonowanych obiektów. Dzięki temu możliwe jest tworzenie kryterium powstania alarmu w polu widzenia kamery.

Moduł SceneR umożliwia detekcję sceny i wykrywa wszelkie zmiany położenia kamery. Dzięki temu w momencie, gdy intruz obróci kamerę, aby uniemożliwić obserwację danej sceny, system zaalarmuje o tym zdarzeniu. Eliminuje to próby sabotażu systemu monitoringu.

Moduł CarR służy do rozpoznawania tablic rejestracyjnych. Idealnie współpracuje on z aplikacją parkingową w systemie iProtect. Dzięki niemu możliwe jest tworzenie białych i czarnych list (black/white lists) służących do weryfikacji pojazdów. W połączeniu z systemem kontroli dostępu i systemem szlabanów możliwy jest odczyt tablic każdego z aut i zweryfikowanie, czy dany pojazd może wjechać na teren obiektu, czy nie. System odczytuje numery tablic za pomocą specjalnie rozlokowanych kamer oraz klasyfikuje je w bazie danych. Klasyfikacja odbywa się na podstawie kraju, numeru tablicy, godziny detekcji oraz daty. Informacje są przesyłane do klienta i mogą być odczytane w intuicyjnym i przejrzystym panelu, za pomocą przeglądarki lub dedykowanego oprogramowania.

Platforma DIVA umożliwia również integrację systemu z innymi interfejsami, takimi jak LENEL lub TOKHEIM. Dodatkowym atutem jest możliwość współpracy popularnych kamer IP, np. VIVOTEK, MOBOTIX, AXIS, ARECONT, z serwerem DIVA.

Oferowana przez C&C Partners platforma zarządzania bezpieczeństwem ma następujące cechy użytkowe:

- jest aplikacją sieciową, obsługiwaną przez przeglądarkę,

- umożliwia komunikację z urządzeniami za pomocą standardowego protokołu IP,

- umożliwia dołączenie analogowych kamer CCTV,

- integruje czytniki kontroli dostępu zewnętrznych dostawców,

- umożliwia nadzór oddalonych od siebie obiektów,

- umożliwia tworzenie systemów o nieograniczonej wielkości,

- umożliwia obsługę interaktywnych map,

- umożliwia dopasowanie systemu do bieżących potrzeb i możliwości klienta oraz łatwą rozbudowę systemu w przyszłości,

- umożliwia użycie modułu zawierającego wbudowane elementy analityki wideo.

Tylko cztery firmy (w tym Keyprocessor) oferują system bezpieczeństwa End-to-End, czyli kodowanie połączenia od czytnika do samego serwera. Protokół zabezpieczający to AES256.

W przeciwieństwie do systemów konkurencyjnych rozwiązanie firmy Keyprocessor jest zainstalowane na serwerze Sun Fire, dedykowanym aplikacjom pracującym nieprzerwanie przez wiele lat.

Niektóre rozwiązania konkurencyjne potrafią integrować kilka podsystemów, jednak oprócz wizualizacji nie dają niczego więcej. iProtect umożliwia predefiniowanie zdarzeń, dzięki czemu jeden z systemów może reagować na sygnał z innego. Ponadto podczas przeglądu historii zdarzeń w jednym z modułów użytkownik znajdzie jednoznaczne odniesienia do aktywności innego modułu.

Marek Katarzyński

Michał Wilkoński

C&C Partners Telecom

Zabezpieczenia 6/2009