W niniejszym artykule przedstawiamy koncepcję wykorzystania programu LabView i języka programowania graficznego G do symulacji elektronicznego systemu bezpieczeństwa. W dalszych badaniach można dokonać symulacji innych urządzeń elektronicznych stosowanych zarówno w systemach zabezpieczeń, jak i w telekomunikacji.

Wprowadzenie Obecnie bardzo często w procesie dydaktycznym, w którym przedmiotem jest wiedza dotycząca elektronicznych systemów bezpieczeństwa, stosuje się metody informatyczne. Metody te można zatem stosować w przypadku rzeczywistych urządzeń i systemów (np. w celu zaprogramowania i zmiany parametrów konfiguracyjnych systemu), ale także po to, by dokonać symulacji ich funkcjonowania. W tym celu można skorzystać z graficznego języka programowania i graficznego środowiska programistycznego LabView (od ang. Laboratory Virtual Instrument Engineering Workbench) firmy National Instruments. W dalszej części artykułu zostanie zaprezentowana zrealizowana koncepcja aplikacji symulującej funkcjonowanie systemu zabezpieczającego obiekt o specjalnym przeznaczeniu.

Aplikacja symulująca funkcjonowanie systemu

Programy pisane w środowisku LabView są nazywane instrumentami wirtualnymi (ang. virtual instruments, w skrócie VI), ponieważ ich wygląd i działanie imituje fizyczne przyrządy, takie jak oscyloskopy czy multimetry.

W środowisku LabView wykorzystuje się graficzny język programowania G. Powszechnie znane języki, takie jak C, C++, Pascal, FORTRAN, PERL, BASIC, COBOL, to języki imperatywne (proceduralne) wysokiego poziomu – dane są przetwarzane przez kolejno przywoływane i wykonywane procedury. Programowanie w języku G polega na logicznym powiązaniu piktogramów, z których składa się program. Do tego celu służą narzędzia umożliwiające zbieranie danych, ich analizę i wizualizację rezultatów.

Nie ma zatem potrzeby pisania jakiegokolwiek kodu źródłowego. Wszystko przedstawiane jest graficznie – za pomocą ikon. Połączone ikony tworzą diagram obrazujący przepływ danych – od źródła informacji, poprzez ich przetwarzanie, do końca obliczeń.

Dane mogą być wprowadzane do LabView ręcznie (przez użytkownika) lub poprzez zewnętrzne urządzenie elektroniczne. Dane wychodzące mogą być wyświetlane na ekranie monitora lub przesłane do zewnętrznego urządzenia.

Dzięki możliwości współpracy programu LabView z urządzeniami zewnętrznymi można traktować komputer jako urządzenie kontrolno-pomiarowo-sterujące. Program znalazł szerokie zastosowanie w wielu dziedzinach nauki, techniki i przemysłu.

Podsumowując, jest to program umożliwiający szybkie i w miarę dokładne odwzorowanie i zobrazowanie funkcjonowania istniejących bądź dopiero projektowanych urządzeń. Jego główną zaletą jest możliwość sporządzenia symulacji układu, urządzenia lub systemu bez konieczności przyswojenia i użycia skomplikowanych języków skryptowych.

Opis aplikacji

Opracowana aplikacja symuluje funkcjonowanie systemu bezpieczeństwa wykorzystującego centralę alarmową serii INTEGRA firmy Satel. Odwzorowano w niej jedynie podstawowe funkcje centrali, konieczne do zaprezentowania zabezpieczeń obiektu specjalnego przeznaczenia.

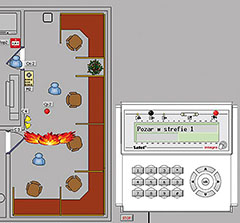

Na terenie chronionego obiektu (rys. 1) zostały wyodrębnione dwie strefy bezpieczeństwa:

- pomieszczenie rejestracyjne oraz czytelnia – strefa I,

- właściwa kancelaria tajna z pomieszczeniem do reprodukcji i reprografii – strefa II.

Po uruchomieniu symulacji obie strefy zostają wyłączone z dozoru. Można symulować pojawienie się intruzów w pomieszczeniach (przyciski ![]() ) lub swobodnie otwierać drzwi do stref (kliknięcie na intruza w drzwiach). Nie spowoduje to uruchomienia alarmu. Okno programu symulacyjnego pokazano na rys. 2.

) lub swobodnie otwierać drzwi do stref (kliknięcie na intruza w drzwiach). Nie spowoduje to uruchomienia alarmu. Okno programu symulacyjnego pokazano na rys. 2.

System można załączyć w dozór na trzy sposoby:

- wpisując na klawiaturze kod 1111# – spowoduje to załączenie tylko strefy I, czyli pomieszczenia rejestracyjnego i czytelni;

- wpisując na klawiaturze kod 4444# – spowoduje to załączenie tylko strefy II, czyli właściwej kancelarii tajnej z pomieszczeniem do reprodukcji i reprografii;

- wpisując na klawiaturze kod 2222# – spowoduje to załączenie obu stref.

Kody wprowadza się, używając symulowanej klawiatury manipulatora. W przypadku pomyłki wprowadzone cyfry można skasować przyciskiem z gwiazdką na symulowanym manipulatorze.

Jeśli dana strefa jest załączona w dozór, to otwarcie drzwi do tej strefy lub symulacja pojawienia się w niej intruza wywoła w niej alarm (obecność intruza jest symbolizowana przez większy symbol postaci – rys. 3) – na manipulatorze włączy się czerwona lampka alarmu i pojawi się informacja, która strefa została naruszona. Jeżeli intruz zostanie wykryty przez czujkę, będzie wiadomo, która czujka go wykryła – włączy się na niej czerwona lampka. Dodatkowo sygnalizator znajdujący się przy głównych drzwiach wejściowych do kancelarii zmieni kolor na czerwony.

Alarm może zostać uruchomiony również za pomocą przycisku napadowego (kliknięcie na symbol rączki przy biurku w pomieszczeniu rejestracyjnym). W tym przypadku nie ma znaczenia, czy system jest uzbrojony.

Aby wyłączyć alarm, trzeba wpisać kod przyporządkowany do określonej strefy.

System sygnalizacji pożarowej nie wymaga załączenia w dozór – czujki oraz ręczne ostrzegacze pożarowe są ciągle w stanie czuwania.

Po uruchomieniu aplikacji kliknięcie ikony pożaru (![]() ) spowoduje uruchomienie alarmu w danej strefie. Trwający pożar jest reprezentowany przez trzy płomienie (rys. 4). Tak jak w przypadku symulacji systemu sygnalizacji włamania i napadu, na manipulatorze włączy się czerwona lampka, pojawi się informacja, w której strefie wystąpiło zagrożenie pożarowe, a czujka, która wykryła pożar, zmieni kolor na czerwony. Również sygnalizator nad drzwiami głównymi zmieni kolor na czerwony.

) spowoduje uruchomienie alarmu w danej strefie. Trwający pożar jest reprezentowany przez trzy płomienie (rys. 4). Tak jak w przypadku symulacji systemu sygnalizacji włamania i napadu, na manipulatorze włączy się czerwona lampka, pojawi się informacja, w której strefie wystąpiło zagrożenie pożarowe, a czujka, która wykryła pożar, zmieni kolor na czerwony. Również sygnalizator nad drzwiami głównymi zmieni kolor na czerwony.

Aby wyłączyć alarm, trzeba wpisać kod 3333#, jednak samo wpisanie kodu nie wystarczy – tak jak w rzeczywistym systemie sygnalizacji pożarowej. Należy ponownie kliknąć ikonę symbolizującą pożar, aby poinformować, że zagrożenie zostało zlikwidowane (pożar został ugaszony), i dopiero wtedy wpisać kod na manipulatorze.

Alarm można wywołać również ręcznym ostrzegaczem pożarowym (ROP). Za pomocą przycisków ROP (![]() ) można natychmiast wywołać alarm pożarowy w strefach, w których są umieszczone. Kliknięcie przycisku jest sygnalizowane zaświeceniem się na żółto znajdujących się na nim strzałek. Aby wyłączyć alarm pożarowy, należy ponownie kliknąć przycisk pożarowy, co symuluje użycie specjalnego kluczyka do wyłączania przycisków ROP, a potem wpisać kod 3333#.

) można natychmiast wywołać alarm pożarowy w strefach, w których są umieszczone. Kliknięcie przycisku jest sygnalizowane zaświeceniem się na żółto znajdujących się na nim strzałek. Aby wyłączyć alarm pożarowy, należy ponownie kliknąć przycisk pożarowy, co symuluje użycie specjalnego kluczyka do wyłączania przycisków ROP, a potem wpisać kod 3333#.

Podsumowanie

Opisane powyżej przykładowe rozwiązanie umożliwia studentom szybką i prostą analizę powiązań logicznych i porównawczych pomiędzy elementami reprezentującymi wartości wejściowe i wyjściowe danego typu systemu. Dzięki temu mogą oni poznać zasady funkcjonowania języka graficznego G, a jednocześnie zdobywają i wykorzystują umiejętność stosowania go do symulacji.

Możliwe jest także wykorzystanie w symulacji realnych urządzeń zewnętrznych. Można wykorzystać w tym celu interfejsy znajdujące się w komputerze (np. USB, RS232, LAN). Umożliwi to komunikację pomiędzy urządzeniami a systemem, a więc przepływ danych pomiędzy nimi. W dalszych badaniach przewiduje się opracowanie aplikacji symulujących funkcjonowanie innych urządzeń elektronicznych stosowanych zarówno w informatyce, jak i w telekomunikacji.

Można stworzyć symulacje systemów wykorzystujących centrale innych typów (np. MAXSYS firmy DSC czy ProSYS 128 firmy RISCO). Należy tylko zmienić manipulator na odpowiedni, a program zmodyfikować, wykorzystując graficzny język programowania G.

inż. Magdalena Kasprzak

inż. Małgorzata Krawczyk

inż. Robert Chmielewski

dr inż. Adam Rosiński

Politechnika Warszawska Wydział Transportu

Zakład Telekomunikacji w Transporcie

Zabezpieczenia 2/2013

Bibliografia

- Buczaj M., Systemy sterowania i nadzoru szyte na miarę, Zabezpieczenia Nr 6(88)/2012,Warszawa 2012.

- Krawczyk M., Kasprzak M., System Bezpieczeństwa w Składnicy Map i DokumentówGeodezyjnych o Klauzuli Niejawnej, praca inżynierska, Wyższa Szkoła Menedżerska w Warszawie, Wydział Informatyki Stosowanej i Technik Bezpieczeństwa, Warszawa 2011.

- Norma PN-EN 50131-1:2009: Systemy alarmowe – Systemy sygnalizacji włamania i napadu –Wymagania systemowe.

- Rosiński A., Programowanie systemów sygnalizacji włamania i napadu, 13thInternational Conference Computer systems aided science, industry and transport, TRANSCOMP 2009, Zakopane 2009.

- Szulc W., Rosiński A., Systemy sygnalizacji włamania (Część 1). Konfiguracje centr alalarmowych, Zabezpieczenia Nr 2(66)/2009, Warszawa 2009.