Artykuł ma charakter problemowy i ma na celu przybliżenie tematyki realizacji zadań ochronnych w warunkach tworzenia i funkcjonowania współczesnych biznesowych organizacji wirtualnych z uwzględnieniem roli ochrony fizycznej i technicznej w uczestniczącej firmie.

Artykuł ma charakter problemowy i ma na celu przybliżenie tematyki realizacji zadań ochronnych w warunkach tworzenia i funkcjonowania współczesnych biznesowych organizacji wirtualnych z uwzględnieniem roli ochrony fizycznej i technicznej w uczestniczącej firmie.

Wprowadzenie

O środowisku wirtualnym zaczęto mówić w końcówce lat 80. minionego wieku, kiedy to pojawiły się pierwsze gry realizowane w świecie nierzeczywistym (specjalne hełmy lub gogle zapewniały wizualizację nieistniejącego świata, rękawice i dywanik z sensorami nacisku/ruchu przenosiły nas w głąb nieistniejącej przestrzeni), co czasami wykorzystywano w realizacji innych zadań (wirtualny przewodnik z 1986 r. po katedrze w Reims – po nieistniejących jej fragmentach, zburzonych w czasie I i II Wojny Światowej, a odtworzonych komputerowo, włącznie z fakturą gotyckich murów i widokami, na podstawie zgromadzonej dokumentacji fotograficznej; na jej podstawie fakturę poddano rekonstrukcji, którą ukończono w 1996 r.). Warto wspomnieć o współczesnych polskich dokonaniach – po trzech latach prac przeniesiono na ekran lot Liberatorem B-24 nad powstańczą Warszawą w 1944 roku (zaprezentowany w telewizji w lipcu 2010 roku), co jest wirtualnym odzwierciedleniem już nieistniejącej rzeczywistości (na podstawie historycznych materiałów fotograficznych).

O organizacji wirtualnej zaczęto mówić po roku 2000., kiedy to wraz z rozwojem techniki i technologii informacyjnych I&CT (Information and Communication Technology) oraz tendencją do globalizacji gospodarki rozpoczęto modyfikację dotychczasowych stosunków gospodarczych – przestała istnieć i liczyć się na rynku „stara, dobra firma” z jej tradycjami i stosunkami społeczno-socjalnymi, ulokowana w jednym miejscu.

O wirtualizacji pisano od początku ostatniej dekady minionego wieku. Zaczęło się od terminu „uczące się organizacje” (P. Senge – 1990 r.), później pojawiły się określenia „organizacje po reengineeringu” (M. Hammer, J. Champy – 1994 r.) i „organizacja wirtualna” (termin wprowadzony przez W. Dawidowa i M. Malone’a w 1992 r., a spopularyzowany przez J. Byrne’a w 1993 r.1). Było też wiele mniej czy bardziej udanych określeń uzupełniających (np. „zwariowane organizacje” – T. Peters, 1994 r.). W końcu w różnych pracach badawczych utrwalił się jednoznaczny termin „organizacja wirtualna” (J. Kisielnicki – lata 1997 i 1998; P. Siber, J. Grise – 1998 r.).

Sam termin „wirtualny” wywodzi się od łacińskich słów virtualis, czyli „skuteczny”, i virtus, czyli „moc”, i może oznaczać stan teoretycznie możliwy do zaistnienia.

1. Czym jest organizacja wirtualna?

W czasie przerwy I Konferencji Zarządzania Bezpieczeństwem Obiektów, realizowanej w ramach Securex 2010, przedstawiciel jednej z organizacji zajmujących się ochroną różnych instytucji biznesowych zadał konfidencjonalne pytanie: „Kiedy to wszystko jest w jednym miejscu, w jednej firmie, i ja to ochraniam, to sprawa jest dla mnie prosta i zrozumiała, ale co to za wirtualne bezhołowie, gdzie nie sposób znaleźć odpowiedzialnego za realizację choćby podstawowej faktury za wykonaną ochronę fizyczną elementów ich struktur?” Nie ukrywam, że nie umiałem wówczas udzielić krótkiej i jednoznacznej odpowiedzi, stąd też inspiracja dla niniejszego wyjaśnienia.

Czym więc jest obecnie organizacja wirtualna? Liczba definicji i określeń jest olbrzymia. Poszczególne zapisy mówią, że jest to:

- czasowa sieć niezależnych przedsiębiorstw (dostawców, klientów, nawet wcześniejszych konkurentów) połączonych technologią informacyjną w celu dzielenia umiejętności i kosztów dostępu do nowych rynków;

- sztuczny twór, który ze względu na maksymalną użyteczność dla klienta i opierając się na indywidualnych kompetencjach bazowych, realizuje integrację niezależnych przedsiębiorstw w procesach (łańcuchowych) kreowania produktów, nie wymagając dodatkowego nakładu na koordynację oraz nie uszczuplając znaczenia klienta przez swoją wirtualność.

Czasami zapisy, odwołując się do szerzej rozumianych formuł, stwierdzają, że:

- wirtualna organizacja gospodarcza to zbiór jednostek organizacyjnych, przestrzennie rozproszonych (nawet w skali globalnej), realizujących wspólne przedsięwzięcie gospodarcze, wybieranych dynamicznie – według kryterium procesowego – do realizacji i na czas realizacji określonych zadań.

- wirtualne przedsiębiorstwo to forma współpracy (kooperacji) prawnie niezależnych przedsiębiorstw, instytucji i/lub osób fizycznych, które dostarczają na rynek dobra i usługi na bazie wspólnego stosunku gospodarczego, występując przy tym wobec innych podmiotów gospodarczych jako jednolite przedsiębiorstwo.

Globalizacja działań biznesowych to obecnie szukanie na rynku pracy jak najniższych kosztów a zarazem dobrej marki końcowego produktu/usługi, najlepiej bez kosztów pośrednich (mają być jak najniższe lub wręcz zerowe).

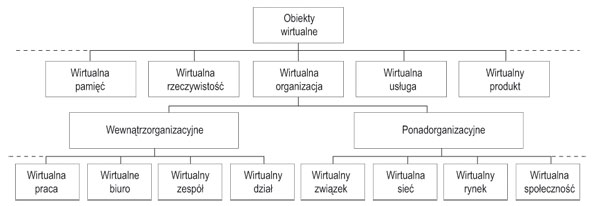

Rys. 1. Schemat pojmowania wirtualizacji obiektów i jej powiązań (Brzozowski M., „Ewolucja pojmowania wirtualności”, KSiTZ AE Poznań, materiały „Management Forum 2020”, SGH, Warszawa 2006)

Przykładem wirtualnych przedsiębiorstw o charakterze globalnym mogą być dwaj znani producenci obuwia sportowego – amerykańska firma Nike i niemiecka Puma. W istocie rzeczy firmy te nie utrzymują własnych fabryk, lecz tylko zlecają produkcję kooperantom (głównie z Azji), zajmując się (w siedzibach narodowych) przede wszystkim projektowaniem i marketingiem oraz wsparciem działań kooperacyjnych2. Nie można tutaj mówić wyłącznie o kooperacji ponadnarodowej, bowiem są one wiodącymi przedsiębiorstwami w organizacji wirtualnej, na rzecz której dbają o jakość i utrzymanie marki na rozpoznanym i pod wieloma względami zdominowanym od strony produktu rynku globalnym.

Problem oceny organizacji wirtualnej wynika z jej na ogół krótkotrwałego, poniekąd zadaniowego działania i spłaszczonej struktury kierowania, a także wysokiej wymagalności etycznych zachowań jej członków co do sposobu i zakresu realizacji podjętego wspólnego przedsięwzięcia.

2. Co podlega ochronie w tradycyjnie rozumianej organizacji?

Firma to budynek, mienie i ludzie, wszystko w jednym miejscu. Organizacyjnie i funkcjonalnie, od prezesa po szeregowego pracownika – tradycyjny, czytelny układ, obecnie mało prawdopodobny do zrealizowania, zwłaszcza w wielonarodowych korporacjach.

Charakterystyka bezpieczeństwa tak rozumianego przedsiębiorstwa dotyczy ściśle określonej lokalizacji, odpowiednio wcześniej określonej struktury firmy, objętej codzienną ochroną oraz weryfikowaną (według wcześniej określonych potrzeb i wymagań) identyfikacją zdarzeń. Wszystko to jest opisane i zdefiniowane w dokumentach dotyczących zapewnienia bezpieczeństwa – zgodnie z wymaganiami przepisów i zaleceniami norm.

Przykładem formalnym może być poniższa tabela.

Tab. 1. Wykaz potrzebnych dokumentów dotyczących bezpieczeństwa budynku fi rmy (Materiały szkoleniowe VI kursu rzeczoznawców STZOiMoZB POLALARM, Warszawa, listopad 2007 – czerwiec 2008)

Wymienione w tabeli dokumenty odpowiadają sformułowanemu w prawie polskim oraz w stosowanych normach wymogowi zapewnienia pełnego bezpieczeństwa obiektu, który musi być chroniony.

Czy (i w jakim zakresie) podobne wymagania obowiązują w organizacji wirtualnej? W jaki sposób są spełniane w dziedzinie fizycznej i informacyjnej?

Trudno jest jednoznacznie odpowiedzieć na te pytania. Faktem jest szczelna ochrona siedzib i systemów informacyjnych jednej z wspomnianych wcześniej firm produkujących obuwie i odzież sportową (Nike)3, będącej podręcznikowym przykładem wirtualnej organizacji funkcjonującej w warunkach globalizacji produkcji i handlu.

Spróbujmy zatem wstępnie ocenić zagrożenia dla organizacji wirtualnej i określić skutki ich materializacji w postaci ryzyka kosztów (szczególnie tych zlekceważonych lub pominiętych).

3. Zagrożenia dla organizacji wirtualnej

Przyglądając się obecnie znanym i skutecznie funkcjonującym organizacjom wirtualnym (OW), zauważamy dwie grupy działań mających na celu przeciwdziałanie dominującym zagrożeniom:

- zapewnienie bezpieczeństwa fizycznego, technicznego i informacyjnego firmie/przedsiębiorstwu będącemu członkiem OW;

- zapewnienie technicznej i fizycznej ochrony przekazów informacji oraz półproduktów w ramach OW.

W ramach tej pierwszej grupy lokowane są również osobiste spotkania robocze szefów poszczególnych firm, odbywające się zwykle w odpowiednio zabezpieczonych pomieszczeniach jednej z nich, bowiem głównym zagrożeniem dla wspólnoty interesów firm-członków OW jest przedwczesne ujawnienie zamierzeń biznesowych i planowanego kierunku działań rynkowych OW jako całości. Specyficznym działaniem jest w tym przypadku tworzenie swoistego repozytorium OW dla danej grupy produktów/segmentu rynku w firmie wiodącej przy zachowaniu rygorów ochronnych dla takiego zasobu.

W ramach drugiej grupy obowiązują głównie rygory bezpieczeństwa informacyjnego (bezpieczne łącza – VPN, kryptografia biznesowa – SecurityID, szyfrowanie i kodowanie fonii oraz wizji w łączach telekonferencyjnych – np. system TANNBERG), ale równolegle stosowane są dodatkowe przedsięwzięcia ochronne o charakterze techniczno-technologicznym w odniesieniu do receptur, surowców i składu półproduktów (np. nie zgłasza się patentów i wzorów użytkowych/przemysłowych, spełnia się wyłącznie wymogi dotyczące utrzymania własności intelektualnej w tajemnicy – Art. 39 TRIPS).

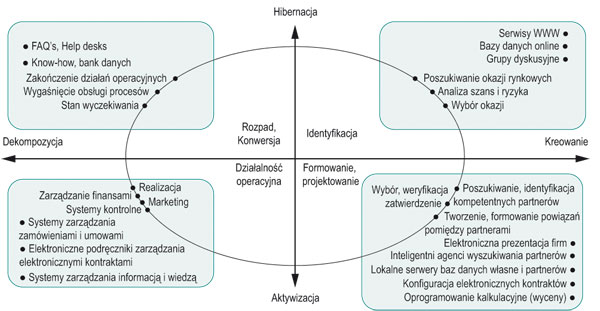

Role tak chronionych technologii teleinformatycznych na każdym z poziomów funkcjonowania organizacji wirtualnej przedstawia rysunek 2.

Rys. 2. Technologia ICT w rozwoju organizacji wirtualnej (Jurg A., „Rola technologii teleinformatycznej w rozwoju organizacji wirtualnej”, artykuł opublikowany 7 lipca 2009 r. na blogu „Agile”)

Szczególnie serio traktowane są zagrożenia związane z zachowaniem personelu (wymogi kontraktów menedżerskich, zjawisko head-hunting czyli polowanie na pracowników, nielojalność) oraz nielojalnym/nieetycznym postępowaniem innych firm w związku z każdym z przedstawionych kierunków/etapów rozwoju i funkcjonowania organizacji wirtualnej.

4. Ryzyka funkcjonowania w organizacji wirtualnej

Pamiętając o pytaniu postawionym w punkcie 2, musimy powiedzieć wprost – ochrona fizyczna i techniczna każdego nadzorowanego obiektu materialnego jest związana z incydentami i zagrożeniami, które jako zdarzenia zachodzą w samym obiekcie i jego bezpośrednim otoczeniu. Jeśli zatem mamy organizację wirtualną, której elementy fizyczne znajdują się w Europie, Ameryce Łacińskiej i Azji (projektowanie, surowce, produkcja), to analiza zagrożeń i ocena ryzyka (mimo dokonania jej według ujednoliconych zasad) będzie oparta na różnych rozwiązaniach prawnych w odmiennych warunkach kulturowych, a jedynymi „twardymi”, wspólnymi realiami będą ustalenia finansowe co do kosztów i ewentualnych strat.

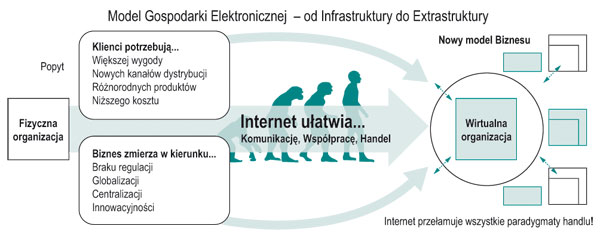

Analiza tych wielu postaci ryzyka wskazuje na jeden czynnik główny – ryzyko nieetycznego działania jednej z firm/jednego z elementów składowych organizacji wirtualnej. Ryzyka związane z fizyczną i techniczną ochroną obiektu są z zasady przenoszone na lokalne agencje ochrony (do miejsca funkcjonowania danej części OW), a głównym dobrem chronionym jest gospodarka elektroniczna (rysunek 3).

Rys. 3. Zmiany modelowe w gospodarce XXI wieku (Materiały z wykładów prof. J. Kisielnickiego, www.organizacja-wirtualna.ezin.pl)

Ryzyka funkcjonalne OW są w praktyce związane z rozległością fizyczną i czasową realizowanych procesów biznesowych (projektowanie, produkcja, marketing, sprzedaż), w których bardzo często obecni uczestnicy (firmy współpracujące przy ofercie OW lub na danym rynku) zajmują się jedynie fragmentarycznymi działaniami na rzecz produktu wspólnego, przy zachowaniu trwałości i ciągłości własnych lokalnych działań firmowych4.

To, czy i na ile spełnione będą wymagania ochronne, założone przez firmę-lidera OW dla danej lokalizacji firmy współpracującej, jest wynikiem biznesowych uzgodnień dotyczących deklarowanej/powierzonej części procesu produkcji/sprzedaży oferowanego przez OW towaru. Działania chroniące OW przed ujawnionymi w danej firmie ryzykami funkcjonalnymi muszą być wzajemnie uzgadniane z uwzględnieniem wszystkich zależności kształtujących w OW architekturę bezpiecznego biznesu (do jej analizy i oceny bardzo przydatna jest metodologia SABSA).

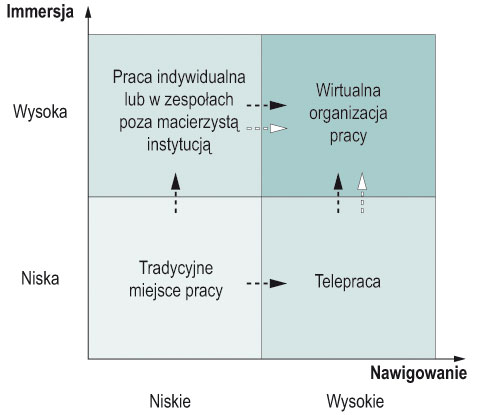

Odrębnym problemem jest wirtualizacja poszczególnych miejsc pracy w ramach OW (przy zachowaniu dostępności trwających procesów), ale kwestia ta dotyczy z zasady wysoko specjalizowanych pracowników korzystających z przygotowanych, chronionych fizycznie i technicznie, stanowisk (workstations), w warunkach odbiegających od ogólnie znanego zjawiska telepracy. Współzależności są pokazane na poniższym schemacie wzajemnego rozwoju i oddziaływań, nawigowania i „zanurzania się” w wirtualny świat pracy5.

Biorąc pod uwagę zagrożenia funkcjonalne wyżej wymienionych specjalizowanych miejsc pracy OW, należy uwzględniać ich wysoką immersyjność w odniesieniu do pracownika wnikającego w wielogodzinnych okresach w wirtualny świat swojej pracy, w którym dosłownie otoczony jest przez wielosensoryczne, responsywne środowisko6.

W literaturze dostępne są informacje o przypadkach, w których immersja przybiera charakter skrajny – użytkownik jest tak zanurzony w świecie wirtualnym, że – według A. Pisarskiego opisującego cyberprzestrzeń – przestaje odróżniać świat fikcyjny od rzeczywistego (syndrom Don Kichota).

Rys. 4. Schemat zależności we współczesnej organizacji pracy

Jest to zatem zagrożenie funkcjonalne, ale występuje w wyjątkowo specyficznych warunkach i dotyczy tylko części osób w OW (projektanci Visio, specjaliści od wirtualnego marketingu itp.). Trzeba o nim pamiętać ze względu na rozwój reklamy 3D połączonej z możliwością wnikania klienta do wirtualnego świata celem lepszego poznania możliwości i zasad stosowania oferowanego produktu.

5. Organizacja wirtualna jako zbiór obiektów ochrony

Agencja ochrony, która jest odpowiedzialna za ochronę fizyczną i techniczną firmy będącej częścią organizacji wirtualnej, musi być przygotowana także na większą niż zazwyczaj odpowiedzialność, np. za elementy fizycznego transportu zewnętrznego (o ile występują w danej OW), a także na dodatkowe wymagania ochronne infrastruktury ICT (stosownie do przyjętych uzgodnień i zaleceń lidera OW).

To, co decyduje o sprawności i szybkości działania OW (reakcja na zmiany rynkowe, indywidualne potrzeby klienta, otwierające się nisze zbytu), jest związane głównie z komunikacją między partnerami-uczestnikami procesu biznesowego. Zbiorem obiektów w OW, które wymagają z tego powodu szczególnej ochrony, są elementy wspólnej infrastruktury teletechnicznej i teleinformatycznej. Ochrona fizycznego dostępu do nich nie odbiega od działań dotychczasowych, ochrona dostępności do zbiorów danych i informacji (hasła, kodowanie, kryptografia biznesowa) jest natomiast elementem realizowanej polityki bezpieczeństwa informacji i IT. Przyjęte zasady tej ochrony muszą zapewniać pewien wspólnie uzgodniony w OW poziom bezpieczeństwa informacyjnego poszczególnych jej uczestników (niezależnie od fizycznych, technicznych i prawnych uregulowań).

6. Paradoks: wirtualne pieniądze a rzeczywiste straty

Jako ciekawostkę biznesową traktowano uruchomioną w 2002 roku w USA w ramach porozumienia międzyuczelnianego (wiodącą instytucją był kalifornijski UCLA) wirtualną giełdę projektów uczelnianych7, która z założenia miała poprawić zaangażowanie młodego personelu naukowego i przyśpieszyć (szczególnie wśród kadry uczelnianej) procesy wdrażania nowoczesnych rozwiązań zarządczych z zakresu ekonomii czasu pracy.

Przedstawiane w wirtualnym świecie rozwiązania były wstępnie wyceniane przez autorów, oceniane przez potencjalnych użytkowników w ramach działań wirtualnej giełdy oraz rekomendowane do stosowania w świecie realnym. Trwający zaledwie rok eksperyment został zamknięty, gdy w rzeczywistej sprzedaży ukazały się rozwiązania bezprawnie skopiowane (przez osoby trzecie), a dochodzenie strat przez autorów pomysłów napotkało na brak podstaw prawnych ze względu na brak uregulowań dotyczących własności ofert przedstawianych w wirtualnym świecie.

Zjawiska o podobnym charakterze (przenoszenie wirtualnych zobowiązań do realnego świata) występują obecnie w wielu wirtualnych grach, o czym warto pamiętać, gdy deklaruje się swój udział w takiej internetowej rozrywce – koszty są bowiem realne.

Podsumowanie

Jesteśmy obywatelami świata XXI wieku – z wszelkimi wynikającymi z tego konsekwencjami. Globalna wioska, połączona (ale i zarazem spętana) niezliczonymi więzami informacyjnymi, jest już dziś istniejącym środowiskiem, w którym z lepszym lub gorszym skutkiem działamy. Istnieje zatem jakaś struktura organizacyjna, w której procesy informacyjne oraz towarzyszące im zbiory, a także stanowiska przetwarzania informacji, muszą być chronione. Przyczyny takiego stanu rzeczy wynikają z rozwoju biznesu – także globalizacji handlu i rozwoju organizacji wirtualnych. W świetle tych zmian stanowisko kierującego/menedżera/zarządcy firmy można więc porównać do kokpitu samolotu, a zachowania – do zachowań pilota8 (przywołuję ten przykład mimo przykrych skojarzeń). Mądrość i wiedza umożliwiają wnikliwą obserwację tych wskaźników, które w danej sytuacji są najistotniejsze. Pilot nie może przecież z taką samą uwagą obserwować wskaźniki wysokości i poziomu paliwa podczas startu i w trakcie lądowania. Istotność konkretnych parametrów podlegających obserwacji ulega zmianie. Menedżer powinien wiedzieć, co ma być obserwowane i jakie wartości są poprawne, a jakie wskazują na konieczność podjęcia działań korygujących.

Proces informacyjny i jego trwałe bezpieczeństwo staje się więc „być albo nie być” istnienia firmy/organizacji, co tym bardziej każe przyjrzeć się wszelkim związanym z nim ryzykom i zagrożeniom.

Działania służb bezpieczeństwa i ochrony (w tym także nadzór i eksploatacja systemów ICT) możemy porównać do roli i funkcji obsługi technicznej samolotu – musi wykonać wszystko to, co jest niezbędne, aby zapewnić bezpieczeństwo podczas startu i lądowania oraz poprawne, czyli bezpieczne zachowanie maszyny w trakcie całego lotu. Niniejszy artykuł ma za zadanie pokazać, jak wielkie znaczenie ma dualna ochrona obiektu, czyli zwrócić uwagę na to, jak ważne jest bezpieczeństwo samego obiektu (tzn. organizacji realnej lub wirtualnej, niezależnie od jej struktury) oraz każdej informacji o nim i jego elementach składowych.

Opracował: dr inż. Marek Blim

Bibliografia

- Bednarczyk M., Organizacja i zarządzanie przedsiębiorstwem wirtualnym, w: Przedsiębiorstwo przyszłości (pod red. W. M. Grudzewskiego i I. K. Hejduk), Difin,

- Warszawa 2000.

- Bieniasz D., Realizacja zlecenia w organizacji wirtualnej, mat. konferencyjne, Instytut Inżynierii Produkcji, Politechnika Opolska, Opole 2004.

- Drucker P. F., Zarządzanie w XXI wieku, Muza SA,

- Warszawa 2000.

- Jurga A., Rola technologii teleinformatycznej w organizacji wirtualnej, mat. konferencyjne, Instytut Inżynierii Zarządzania, Politechnika Poznańska, Poznań 2009.

- Penc J., Strategiczny system zarządzania. Holistyczne myślenie o przyszłości. Formułowanie misji i strategii, Agencja Wydawnicza Placet, Warszawa 2001.

- Woźniak K., System informacji menedżerskiej jako instrument zarządzania strategicznego w firmie, Akademia Ekonomiczna w Krakowie, Kraków 2005.

- Zimniewicz K., Współczesne koncepcje i metody zarządzania, PWE, Warszawa 2000.

Przypisy

- Byrne J., „The Virtual Corporation”, w: „Business Week” z 8 lutego 1993 r., s. 98–103.

- http://www.dot-com.net.pl/~bg.wolf/organizacja_wirtualna

- Werner K., Weiss H., „Czarna lista fi rm. Intrygi światowych koncernów”, Hidari, Stargard Szczeciński 2009.

- Kwiatkowska L., Kierkowski Z., „Wirtualna organizacja pracy”, mat. Instytutu Edukacji Interaktywnej, estakada.pl.

- Tamże.

- Użycie tutaj pojęcia immersyjności jest przywołaniem zjawiska z zakresu fi zyki – poznawanie szczegółów zjawiska wymaga otoczki pozwalającej lepiej rozpoznawać i rozróżniać napływające sygnały – i odnosi się do konieczności przyswojenia niespotykanych w rzeczywistym środowisku sygnałów z wirtualnego otoczenia. Pojawia się więc kwestia przyswojenia przez człowieka, za pomocą jego naturalnych zmysłów, sytuacji wyobrażalnych, obrazowanych wieloma różnymi, skojarzonymi w umyśle odbiorcy sygnałami (wielosensoryczność), na podstawie których ocenia on reakcje tego wirtualnego otoczenia oraz skutki własnego w nim działania (responsywność).

- Branatt Ch., „Offi ce, Space, Cyberspace & Virtual Organizations”, w: „Journal of General Management”, Vol. 20, No. 4.

- za: R.S Kaplan i D. Norton „Strategiczna karta wyników”, wyd. PWN, Warszawa 2001, s.21

Zabezpieczenia 6/2010