W artykule omówiono zagadnienia związane z systemami kontroli dostępu (KD). Systemy te scharakteryzowano ze szczególnym uwzględnieniem jednostronnej i dwustronnej kontroli dostępu. Przedstawiono także możliwość projektowania indywidualnych systemów KD uwzględniających specyficzne wymagania inwestora (zarówno w aspekcie budowlanym, jak też funkcjonalnym).

1. Wprowadzenie

System kontroli dostępu to zestaw urządzeń i oprogramowania mający za zadanie:

- identyfikację osób albo pojazdów uprawnionych do przekroczenia granicy obszaru chronionego oraz umożliwienie im wejścia/wyjścia,

- niedopuszczenie do przekroczenia granicy obszaru chronionego przez osoby albo pojazdy nieuprawnione,

- wytworzenie sygnału alarmowego informującego o próbie przekroczenia granicy obszaru chronionego przez osobę albo pojazd nieuprawniony.

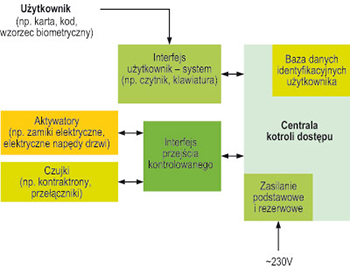

Rys. 1. Uproszczony schemat blokowy systemu kontroli dostępu

Na rys. 1 przedstawiono uproszczony schemat blokowy systemu kontroli dostępu [4,9]. Użytkownik, który chce przejść przez przejście kontrolowane, musi potwierdzić swoją tożsamość. Może to uczynić np. poprzez przyłożenie karty zbliżeniowej (coś, co mam), podanie kodu (coś, co wiem) lub pozwolenie na odczytanie cechy biometrycznej (kim jestem) [8]. Interfejs przesyła odczytaną informację do centrali kontroli dostępu, gdzie zostaje ona porównana z wcześniej zaprogramowanymi i zapamiętanymi danymi użytkownika. Jeśli jest ona zgodna, to poprzez interfejs przejścia kontrolowanego następuje uruchomienie aktywatorów przejścia (np. otwarcie zamka elektrycznego czy włączenie elektrycznego napędu otwierającego drzwi). Jeśli informacja nie jest zgodna z zarejestrowanymi wcześniej danymi, to użytkownik nie może przejść, ponieważ nie nastąpi uruchomienie aktywatorów przejścia. W systemie kontroli dostępu są także czujki, które określają, czy drzwi zostały zamknięte po przejściu uprawnionej osoby albo czy nie zostały otwarte w sposób niedozwolony (np. siłowy). W systemie może występować także moduł komunikacji z innymi centralami kontroli dostępu i innymi systemami zarządzania bezpieczeństwem budynku (np. systemem sygnalizacji włamania i napadu, systemem sygnalizacji pożarowej, systemem monitoringu wizyjnego itp.).

Systemy kontroli dostępu można podzielić:

- ze względu na funkcję:

- kontrola obszaru (grupa pomieszczeń),

- kontrola pomieszczenia,

- ze względu na wyposażenie:

- przejście kontrolowane jednostronnie,

- przejście kontrolowane dwustronnie.

Przejście kontrolowane zazwyczaj jest wyposażone w:

- czytnik (coraz częściej biometryczny),

- czujki stanu skrzydła drzwi,

- przycisk otwarcia,

- przycisk ewakuacyjnego otwarcia drzwi (wymagania ppoż.),

- element ryglujący (np. rygiel, zwora, zamek),

- samozamykacz (jednofazowy lub dwufazowy),

- pochwyt (pochwyty).

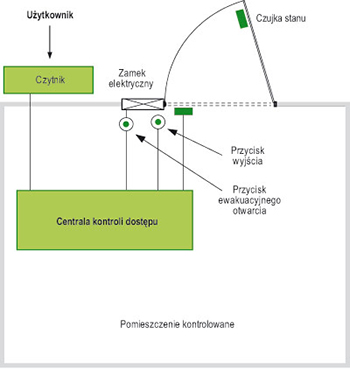

Rys. 2 obrazuje wyposażenie przejścia kontrolowanego jednostronnie. Składa się ono z centrali kontroli dostępu, do której podłączone są:

- czytnik (np. kart, kodu, biometryczny),

- aktywator (np. zamek elektryczny, rygiel, elektrozwora),

- czujka stanu zamknięcia drzwi,

- przycisk wyjścia,

- przycisk ewakuacyjnego otwarcia (w przypadku zamka typu NO).

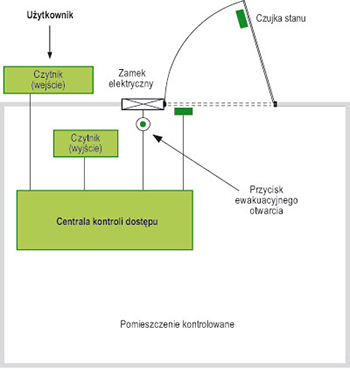

Rys. 3 obrazuje wyposażenie przejścia kontrolowanego dwustronnie. Składa się ono z centrali kontroli dostępu, do której podłączone są:

- czytniki: wejście i wyjście (np. czytnik kart, kodu, biometryczny),

- aktywator (np. zamek elektryczny typu NO, rygiel typu NO, elektrozwora),

- czujka stanu zamknięcia drzwi,

- przycisk ewakuacyjnego otwarcia.

Obecnie w systemach KD coraz częściej stosuje się biometrię [2,10]. Pozwala ona na precyzyjną identyfikację osób dzięki sprawdzeniu ich niepowtarzalnych, charakterystycznych cech anatomicznych. Sprawdzane mogą być m.in.:

- geometria dłoni,

- linie papilarne,

- geometria twarzy,

- geometria ucha,

- geometria ust,

- budowa oka (cechy charakterystyczne tęczówki i siatkówki oka),

- układ żył nadgarstka,

- barwa głosu.

Do cech behawioralnych można zaliczyć m.in.:

- mowę,

- ruch ust,

- ruch gałki ocznej,

- pismo,

- chód.

Czytniki biometryczne znalazły wiele zastosowań. W systemach kontroli dostępu są stosowane już od lat siedemdziesiątych ubiegłego wieku. Początkowo (ze względu na wysokie koszty) instalowano je tylko w systemach przeznaczonych dla obiektów wymagających specjalnych zabezpieczeń gwarantujących wysoki poziom bezpieczeństwa. Dzięki bardzo szybkiemu rozwojowi technologii mikroprocesorowych układów elektronicznych w ostatnich latach, a przez to tańszym produktom, cena czytników biometrycznych zdecydowanie obniżyła się, a ich precyzja i niezawodność działania bardzo wzrosły. Dzięki temu można stosować je w wielu systemach przeznaczonych dla różnych odbiorców.

2. Projektowanie systemów kontroli dostępu uwzględniających wymagania inwestora

Przedstawiamy autorski projekt systemu kontroli dostępu, który uwzględnia niepowtarzalne wymagania inwestora [1].

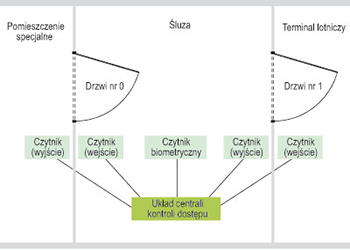

Projekt obejmuje specjalistyczny układ sterowania dostępem do śluzy znajdującej się w budynku terminalu portu lotniczego (rys. 4). Z uwagi na duże zagrożenie terroryzmem [3] wymagania dotyczące bezpieczeństwa są szczególne. Śluza jest barierą oddzielającą pomieszczenie specjalne o wysokim poziomie kontroli dostępu od pozostałej części terminalu. Wyposażona jest w dwoje drzwi, z których każde jest wyposażone w parę modułów kontrolera przejścia (czytniki). Moduły rozmieszczone są po obu stronach drzwi. Pomiędzy drzwiami jest niewielka przestrzeń, w której odbywa się proces skanowania (potwierdzenia tożsamości) użytkownika, który posługuje się danym identyfikatorem. Weryfikacja przebywającej w śluzie osoby polega na przeskanowaniu tęczówki oka i porównaniu wyników z danymi z bazy danych. W danej chwili w śluzie mogą być otwarte tylko jedne drzwi, a wewnątrz może przebywać tylko jedna osoba.

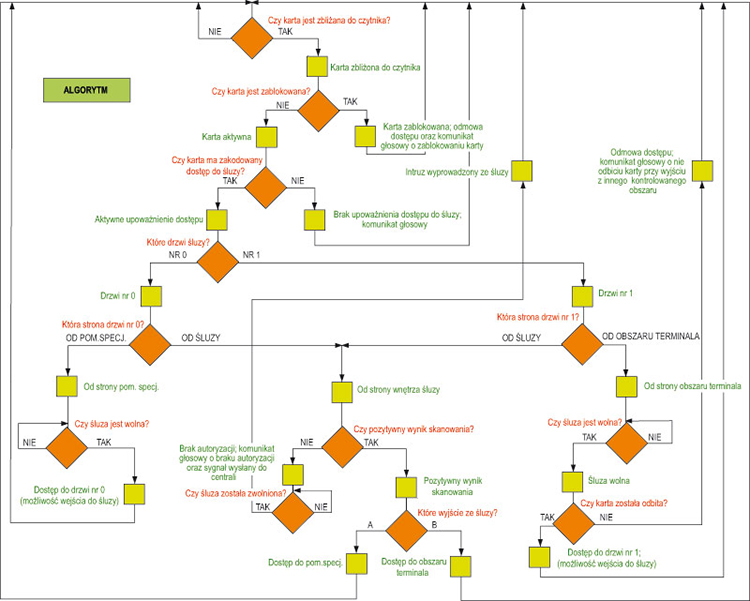

Zaprojektowany układ sprawdza, czy identyfikator (karta zbliżeniowa) użytkownika jest zbliżany do czytnika. Jeśli tak, to następuje zweryfikowanie, czy karta nie jest zablokowana. W przypadku jej zablokowania generowany jest komunikat głosowy informujący o blokadzie i braku dostępu. Jeśli natomiast nie ma blokady, układ sprawdza, czy w identyfikatorze jest zakodowany dostęp do danej śluzy. Jeżeli nie, to wygenerowany zostanie komunikat głosowy o braku upoważnienia do dostępu do śluzy. W przeciwnym razie układ sprawdza, do której grupy modułów wejściowych (grupa modułów drzwi nr 0 albo nr 1) zbliżany jest identyfikator. Potem sprawdza, do którego konkretnie modułu zbliżana jest karta – czy jest to moduł znajdujący się wewnątrz czy na zewnątrz śluzy. Gdy prośba o dostęp jest skierowana z zewnętrznej strony śluzy, kontrolowana jest jej zajętość. W przypadku prośby od strony pomieszczenia specjalnego dostęp jest umożliwiany automatycznie, po stwierdzeniu nieobecności innego użytkownika wewnątrz śluzy. Jeśli natomiast użytkownik chce uzyskać dostęp od strony terminalu, następuje dodatkowe sprawdzenie, czy dana karta została „odbita” przy wyjściu z innego kontrolowanego obszaru. Jeśli taka czynność nie została wykonana, wygenerowany jest odpowiedni komunikat głosowy. W przeciwnym razie użytkownik uzyskuje dostęp do śluzy. Jeżeli użytkownik znajduje się wewnątrz śluzy, układ kontroluje poprawność skanowania. W przypadku braku autoryzacji wygenerowany zostaje komunikat głosowy, który powiadamia o tym fakcie, a do centrali wysyłany jest sygnał. Inni użytkownicy mają dostęp do śluzy wyłącznie po wyprowadzeniu intruza przez odpowiednie służby. W przypadku pozytywnego wyniku weryfikacji układ ponownie sprawdza, do których drzwi (ich czytników) zbliżona jest karta i zezwala – odpowiednio – na wejście do pomieszczenia specjalnego bądź na teren terminalu.

Algorytm działania układu realizującego funkcje projektowanego systemu kontroli dostępu pokazano na rys. 5.

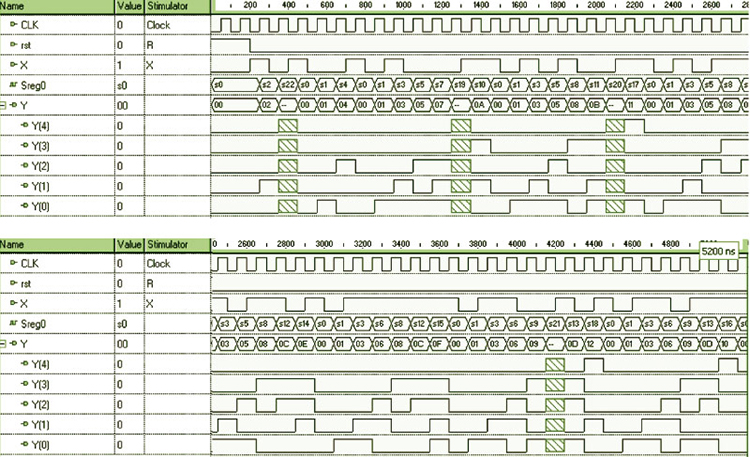

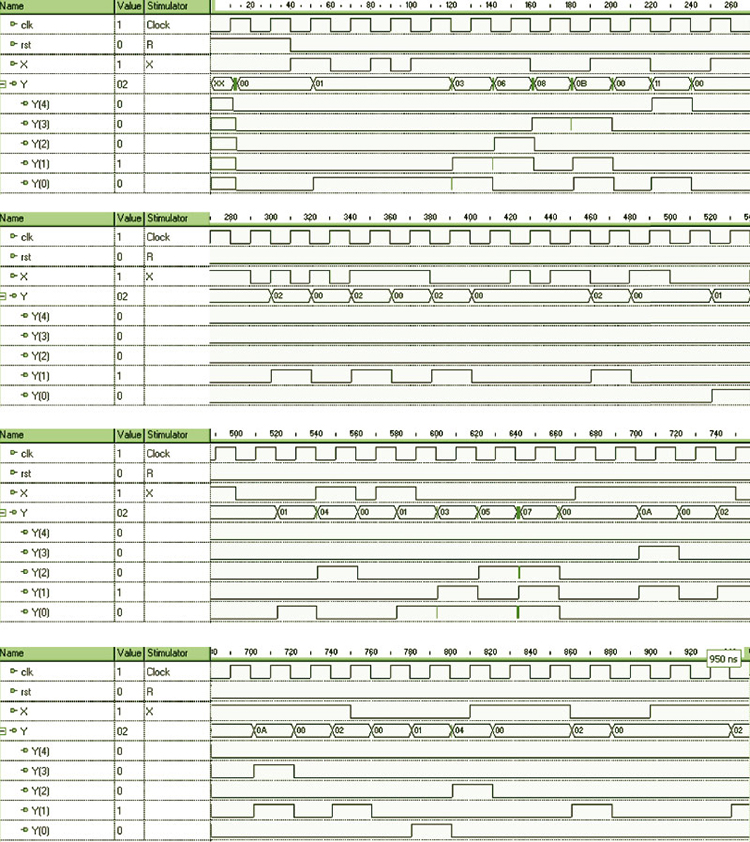

Weryfikacja układu w trybie symulacji funkcjonalnej została przedstawiona na rys. 6, natomiast przebieg symulacji czasowej po przeprowadzeniu syntezy i implementacji układu został przedstawiony na rys. 7.

3. Zakończenie i wnioski

W artykule przedstawiono autorski projekt układu elektronicznego realizującego funkcje systemu kontroli dostępu. Dzięki niemu osiągnięto funkcjonalność, którą trudno było uzyskać w przypadku zastosowaniu standardowych rozwiązań służących do kontroli dostępu, oferowanych przez producentów. Istniała oczywiście możliwość opracowania tego rozwiązania w postaci aplikacji informatycznej, która realizowałaby założone funkcje, jednakże wymagałoby to zastosowania komputera, który mógłby być słabym ogniwem całego systemu. Z tego powodu zdecydowano się na rozwiązanie sprzętowe, które jest bardziej niezawodne i działa znacznie szybciej. Istnieje już kilka analiz dotyczących niezawodności jego funkcjonowania [5,6,7].

Ukazana metodyka projektowania autorskich układów realizujących funkcje systemów kontroli dostępu pozwala stwierdzić, iż istnieje możliwość projektowania systemów bezpieczeństwa, które mogą wykorzystywać autorskie prototypy układów elektronicznych realizujących funkcje niedostępne w rozwiązaniach producenckich. Należy jednak pamiętać, iż nie są one poddane badaniom na zgodność z odpowiednimi normami. Niemniej jednak czasami zachodzi potrzeba zastosowania tego typu rozwiązań.

dr inż. Adam Rosiński

inż. Martyna Balejko

Politechnika Warszawska

Wydział Transportu

Zakład Telekomunikacji w Transporcie

Zabezpieczenia 3/2012

Bibliografia

- Balejko M., Projekt specjalizowanego układu sterującego dostępem do śluzy, Politechnika Warszawska, Wydział Transportu, Warszawa 2011.

- Dunstone T., Yager N., Biometric System and Data Analysis, Springer, 2009.

- Hołyst B., Terroryzm. Tom 1 i 2, Wydawnictwa Prawnicze LexisNexis, Warszawa 2011.

- PN-EN 50133-1:2007 Systemy alarmowe. Systemy kontroli dostępu w zastosowaniach dotyczących zabezpieczenia. Część 1. Wymagania systemowe.

- Rosiński A., Design of the electronic protection systems with utilization of the method of analysis of reliability structures, Nineteenth International Conference On Systems Engineering (ICSEng 2008), Las Vegas, USA 2008.

- Rosiński A., Reliability analysis of the electronic protection systems with mixed m–branches reliability structure, International Conference European Safety and Reliability (ESREL 2011), Troyes, France 2011. Referat został opublikowany pod tytułem Reliability analysis of the electronic protection systems with mixed m–branches reliability structure. Advances in Safety, Reliability and Risk Management, Berenguer, Grall & Guedes Soares, Taylor & Francis Group, London, UK 2012.

- Rosiński A., Reliability analysis of the electronic protection systems with mixed – three branches reliability structure, International Conference European Safety and Reliability (ESREL 2009), Prague, Czech Republic 2009. Referat został opublikowany pod tytułem Reliability analysis of the electronic protection systems with mixed – three branches reliability structure. Reliability, Risk and Safety. Theory and Applications. Volume 3, R. Bris, C. Guedes Soares & S. Martorell, CRC Press/Balkema, London, UK 2010.

- Siergiejczyk M., Rosiński A., Analiza funkcjonalna systemu kontroli dostępu w aspekcie bezpieczeństwa systemów telematycznych, XL Zimowa Szkoła Niezawodności, Szczyrk 2012.

- Szulc W., Rosiński A., Koncepcja systemu kontroli dostępu w obiekcie specjalnego przeznaczenia, I Krajowa Konferencja ARCHBUD 2008, Zakopane 2008.

- Tistarelli M., Li S Z., Chellappa R., Handbook of Remote Biometrics for Surveillance and Security, Springer-Verlag, 2009.