Cykl, składający się z trzech artykułów publikowanych w kolejnych numerach Zabezpieczeń, ma (w zamierzeniu autora) w sposób prosty, łatwy i przyjemny – przy wykorzystaniu zasad analizy funkcjonalnej – przybliżyć PT Czytelnikom rolę inżynierii bezpieczeństwa w ochronie informacji. Jest to więc rodzaj ściągi tematycznej przeznaczonej dla najwyższego kierownictwa firm.

1. Wstęp

W bezpiecznym społeczeństwie informacyjnym („trzeciej fali” wg A. H. Tofflerów1) wszelkie działania muszą i powinny opierać się na świadomym kontrolowaniu bezpieczeństwa ogólnego przez nadzorowanie bezpieczeństwa informacji – tej, którą gromadzimy, wykorzystujemy i udostępniamy otoczeniu. Inżynieria bezpieczeństwa informacji to przede wszystkim umiejętność analizowania otoczenia pod względem zbierania i wykorzystywania każdej z wielu dostępnych danych [Ross Anderson2 i jego analizy] na potrzeby bieżące bezpieczeństwa instytucji/organizacji/grupy społecznej.

W bezpiecznym społeczeństwie informacyjnym („trzeciej fali” wg A. H. Tofflerów1) wszelkie działania muszą i powinny opierać się na świadomym kontrolowaniu bezpieczeństwa ogólnego przez nadzorowanie bezpieczeństwa informacji – tej, którą gromadzimy, wykorzystujemy i udostępniamy otoczeniu. Inżynieria bezpieczeństwa informacji to przede wszystkim umiejętność analizowania otoczenia pod względem zbierania i wykorzystywania każdej z wielu dostępnych danych [Ross Anderson2 i jego analizy] na potrzeby bieżące bezpieczeństwa instytucji/organizacji/grupy społecznej.

Użycie systemowej metody analizy funkcjonalnej3 na potrzeby opisu przedstawionego zagadnienia i jego rozwiązania wydaje się tu ze wszech miar zasadne. Sama metoda charakteryzuje się wyjątkową prostotą pętli podstawowego algorytmu postępowania w prowadzonym procesie analizy problemu i w podejściu do generacji praktycznie sprawdzalnego rozwiązania, którego warunkowe przyjęcie jest przede wszystkim zobligowane możliwościami pomyślnego wdrożenia. Takie postępowanie ma zarazem zachowane wszelkie pierwiastki rozwiązań a posteriori, tych ujawnionych w trakcie analizy, a zarazem z różnych względów (organizacyjnych, materialnych, osobowych itp.) niezbyt możliwych do bezpośredniego włączenia we wdrażane rozwiązanie (mimo ich słuszności i zgodności z wybraną dobrą ideą).

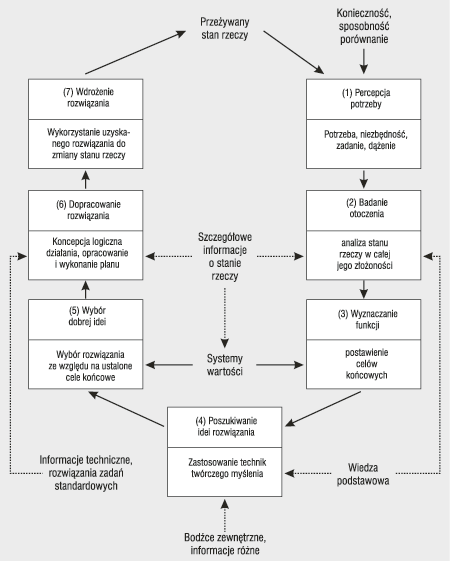

Analiza funkcjonalna składa się z siedmiu etapów:

- percepcji potrzeby;

- badania otoczenia;

- wyznaczenia funkcji;

- poszukiwania idei rozwiązania;

- wyboru dobrej idei;

- dopracowania rozwiązania;

- wdrożenia rozwiązania.

Schemat realizacji algorytmu metody przedstawia rys. 1.

Należy zwrócić szczególną uwagę na zgodność formalną między oceną stanu przeżywanego będącą inspiracją działania oraz wskazywane mierniki wartości wykorzystywane w budowaniu kolejnych ocen – ich podstawa powinna być ujednolicona (dopuszcza się określoną na wstępie prac kompatybilność pojęć).

Pragnę zwrócić tutaj szczególną uwagę zarówno na wielokrotne czerpanie informacji z zasobu wiedzy podstawowej (2. i 4. krok), jak i na wykorzystanie doświadczeń oraz wyników objętych ogólnie znanymi rozwiązaniami standardowymi (6. krok), bez których trudno by było mówić o wdrożeniu jakiegokolwiek rozwiązania (nieufność przełożonych wobec nowości, nawet dla najbardziej słusznych nowatorskich rozwiązań, jest ogólnie znana).

Technologie obronne i bezpieczeństwa informacji są obecnie na etapie bardzo intensywnego rozwoju we wszystkich warstwach społeczeństwa (od gminy po władze centralne państwa), choć nie wszyscy z nas zdają sobie sprawę ze skutków i wagi przypadkowego (zbędnego) ujawniania nawet drobnych „okruchów informacyjnych”, dotyczących rzeczy istotnych dla bezpieczeństwa danej społeczności (jej spraw życiowych), stąd też niniejszy cykl.

Jego ideą jest pokazanie znaczenia prawidłowej oceny każdego (nawet drobnego) incydentu z zakresu naruszania bezpieczeństwa i uświadomienie (sobie i innym), jak ważne jest niedopuszczenie do powstawania ryzyk i ich materializacji w postaci widocznych szkód i (czasami nieodwracalnych) strat materialnych oraz osobowych.

Podstawą są teoretyczne (securitologia – dziedzina nauki od 1989 roku zajmująca się wieloaspektowością postrzegania i „odczytywania” bezpieczeństwa jako obiektu badań) oraz praktyczne (materiały seminaryjne Polalarm, Techom, OSPOIN, Instytutu Bezpieczeństwa Biznesu Grupy Konsalnet, Komitetu Bezpieczeństwa Biznesu Krajowej Izby Gospodarczej oraz informatory Biura Prewencji Komendy Głównej Policji) opracowania związane z aspektami ochrony informacji o osobach i rzeczach (nie tylko w rozumieniu biznesowym).

Odniesienia do problemu pokazywane są w zmieniającym się pod względem komunikacji oraz współdziałania otoczeniu ludzkim, ze szczególnym zwróceniem uwagi na konieczność wyjścia na przeciw tym (nie zawsze korzystnym) zmianom w danym środowisku. Uzupełnieniem odniesień są okresowo przywoływane zobowiązania o charakterze biznesowym (np. OECD, ale nie tylko) wynikające z sojuszy (NATO, EUMS), unii (UZE/WE/UE) i umów międzynarodowych, zasadniczo związane z ochroną i obroną państwowości, porządkiem publicznym i zobowiązaniami militarnymi.

1. Alvin Toffler (1928) – socjolog i publicysta, jest jednym z najbardziej znanych w świecie futurologów. Jego książka Szok przyszłości (1970, wyd. polskie: 1975) została przełożona na ponad 30 języków i ukazała się w łącznym nakładzie ponad 10 milionów egzemplarzy. Wydał też m.in. Ekospazm (1975) i, wspólnie z żoną Heidi, Trzecią falę (1980, wyd. polskie: 1989). Laureat wielu nagród i doktoratów honoris causa.

2. Ross Anderson: Inżynieria zabezpieczeń, WNT, Warszawa, 2005.

3. Michel Fustier: Analiza funkcjonalna, rozdz. 4., zbiór 4. serii „Techniki twórczego myślenia” pod red. A. Góralskiego, WNT, Warszawa, 1982, s. 80–109.

2. Ochrona informacji jako reakcja człowieka

Kiedy mówimy o ochronie informacji, bardzo często odnosimy nasze działania do systemów jej przetwarzania (teleinformatycznych, telekomunikacyjnych, telekodowych itd.) oraz nośników (trwałych, bezpośrednio czytelnych – hard-copy; okresowych, czytelnych systemowo – OEM, czyli opto-elektroniczno-magnetycznych), przy czym zapominamy o najważniejszym – człowieku, który przez wieki tę informację zbierał, agregował i wykorzystywał (mniej lub bardziej świadomie – zobacz rysunek).

Człowiek, jako obiekt analizy stanowi zagadnienie samo w sobie, dlatego też w obszarze prowadzonych dywagacji trudno się ustrzec modelowych uproszczeń i uprzedzeń w ocenie (związanych z niefrasobliwością osób na kierowniczych stanowiskach, zaobserwowaną przeze mnie w trakcie pracy jako konsultant, audytor czy biegły sądowy) poszczególnych postaci i grup ze świata biznesu.

Skrót myślowy na rysunku wydaje się zbyt duży, tymczasem to właśnie człowiek jest źródłem informacji. Czasami mimowolnie ujawnia innym pewne szczegóły, zdradza się ze swoją wiedzą. Od zarania dziejów bowiem wykorzystywał tą wiedzę dla siebie, ukrywał przed innymi i (jak nas uczy historia) manipulował nią dla własnych (osobistych, plemiennych czy też narodowych) celów.To właśnie konieczność dzielenia się fragmentaryczną wiedzą z innymi w grupie, niezbędna dla osiągnięcia założonych (ukrytych przed innymi członkami populacji) celów, wywołała potrzebę ochrony informacji, stworzyła formy i metody niezbędne do jej realizacji.

Rozwijały się różnymi drogami (od szyfru Cezara po steganografię), ale zawsze chodziło przede wszystkim o ogólnie rozumianą ochronę istotnych wartości i informacji dotyczących meritum sprawy (pieniądza – Fenicjanie, tajemnic wiary – templariusze, tajemnic grupy – loże masońskie itd.) na poziomie maksymalnego, możliwego do osiągnięcia bezpieczeństwa.

Czy pojedynczy człowiek, sam z siebie, jest w stanie na tyle opanować swoje świadome i nieświadome (mowa ciała) reakcje, aby nie poddać się bezpośredniej ocenie i odczytowi własnych emocji (kod werbalny, werbalne zachowania maskujące – wokalne i wizualne sygnały stanu) w odniesieniu do chronionych przezeń informacji?

Czy i na ile jest świadomy oddziaływań celowych na jego postawę, realizowanych z wykorzystaniem socjotechnik tylko po to, aby sprowokować go/zmusić do niekorzystnego zachowania (wybujałe ambicje i wstyd idą tutaj w parze)?„Zrozumienie istoty bezpieczeństwa oraz zdobywanie i ochrona informacji stały się we współczesnym biznesie problemem, który wymaga nie tylko praktycznych umiejętności, ale także poprawnych procedur uwzględniających analizy naukowe i doświadczenia praktyczne”4. Wszystko to należy zatem badać i ujmować nie tylko w teoretyczne rozważania, lecz także sprowadzać do przejrzystych i czytelnych procedur oraz prostych i zrozumiałych instrukcji.

3. Ochrona informacji jako dziedzina nauki – securitologia5

Zasoby informacyjne to współcześnie najistotniejszy składnik struktury zasobów dowolnej organizacji – nie sposób tu mówić o jego cenności. Podstawowym pojęciem wymagającym analizy jest bezpieczeństwo informacji.

Charakterystyczne dla jego opisu jest uwzględnienie wielorakich czynników obiektywnych i subiektywnych, socjopsychologicznych i kulturowych, politycznych i prawnych, przyrodniczych i technicznych, makro- i mikroekonomicznych warunkujących zagrożenia i pozostających także wzajemnie w nierozerwalnych związkach, funkcjonujących w bliskim otoczeniu systemowym, wpływających zarówno na strukturę samego pojęcia, jak i jego materialną realizację w danych warunkach.

Pierwsze publikacje podejmujące próbę wyodrębnienia nauki o zarządzaniu bezpieczeństwem życia człowieka – securitologii jako dyscypliny naukowej pochodzą z lat 90. ubiegłego wieku, co można wyjaśnić przede wszystkim nowymi potrzebami i oczekiwaniami, a także warunkami kształtującymi się po rewolucyjnej zmianie ustrojów społeczno-politycznych w Europie, kiedy to życie człowieka, elementu demokratycznego ustroju, wraz z jego wszystkimi atrybutami informacyjnymi (jawnymi i chronionymi) stało się ewenementem w na nowo określanej polityce wewnętrznej państw środkowoeuropejskich. Samego określenia securitologia (Секюритология ) z propozycją jego definicji użył w 1989 roku w Rosji W.I. Jaroczkin, który w sposób nowatorski wskazał na wyodrębniającą się wśród innych dyscyplin naukowych7 nową naukę o bezpieczeństwie życia człowieka. Szerzej informują o samym problemie i sposobach jego badania, liczne prace polskich naukowców z tej dziedziny: Janusza Świniarskiego, Stanisława Piochy, Leszka Korzeniowskiego8, Jana Maciejewskiego9 i innych.

Co w nowych teoriach jest najistotniejsze dla menedżera biznesu?

Oczywistość i prostota naukowego postępowania, jeżeli bowiem „istnieje możliwość (przynajmniej teoretyczna) minimalizacji lub eliminacji zagrożenia poprzez celowe, regulacyjne oddziaływania ludzkie, to zarządzanie bezpieczeństwem – przeciwstawieniem niebezpieczeństwa, czyli zagrożenia – jest możliwe i wskazane”, a skoro takie zarządzanie jest możliwe, to powinno ono mieć swoją bazę teoretyczną, czyli musi istnieć i rozwijać się nauka o zarządzaniu bezpieczeństwem niezależnie od wciąż licznych sporów pomiędzy samymi naukowcami o jej ostateczną nazwę (Tadeusz Hanausek10).

To m.in. Uniwersytet w Żylinie na Słowacji preferuje w publikowanych pracach określenie zarządzanie bezpieczeństwem ((bezpećnostnỳ manažment – security management), przez które to rozumiana jest „specyficzna czynność umysłowa, skierowana na odwrócenie albo minimalizację ryzyka lub zagrożeń różnej natury względem: życia i mienia obywateli, grupy i społeczeństwa, zawierająca pierwiastki zarządzania ryzykiem, zarządzania kryzysowego, zarządzania katastrofą (wypadkiem), zarządzania wartościami”11.

Zarządzanie realizowane w praktyce dotyczy działań profesjonalnych, to znaczy opartych na rzetelnej wiedzy, fachowych umiejętnościach, racjonalnych metodach, sprawnych i skutecznych sposobach i technikach postępowania. Tak więc można powiedzieć, że zarządzanie jest profesją, i to profesją łączącą wizję artysty, szacunek dla społecznych wartości, znajomość rzemiosła i umiejętność komunikowania się.

Pomijając opis zasadności tych n-powodów dotyczących związków profesjonalnego zarządzania z bezpieczeństwem: przedsiębiorstwa, informacji itd., warto jednak wskazać na dwa aspekty tego problemu.

Po pierwsze, zawodowy kodeks etyczny menedżerów nie tylko wskazuje wartości społeczne, które mają być uniwersalne, ale oczekuje od swoich wyznawców, aby poświęcili interes własny dla wyższych celów. Etyka zawodowa musi być ukierunkowana na wyższe wartości społeczne, a nie na własne interesy danej grupy zawodowej.

Po drugie, oparcie sposobów działania na naukowo opracowanych zasadach, a nie na prostych, rutynowych umiejętnościach, co pozwala uniknąć zaskoczeń, zidentyfikować zagrożenia i uprzedzić materializację stwierdzonych ryzyk.

Tutaj potrzeba jedynie:

– chcieć się nauczyć samemu lub wnikliwie słuchać rad konsultantów/ekspertów;

– umieć wyciągać wnioski z cudzych i własnych niedoróbek, pomyłek oraz ewentualnych błędów;

– potrafić wycofać się z podjętych w pośpiechu i jedynie ambicją uzasadnionych nietrafnych decyzji;

bowiem w każdym innym przypadku te, nawet najlepsze: teorie, zasady, aspekty, rady, uwagi, zalecenia, procedury et cetera nie są w stanie uchronić menedżera biznesu przed negatywnymi skutkami jego własnego działania.

4. Leszek Korzeniowski: European Association for Security, Kraków – cytat z wystąpienia na Kongresie Ochrony Informacji Niejawnych i Biznesowych, Bielsko-Biała, 18–20 maja 2005 roku.

5. security (ang.), bezpieczeństwo, inaczej: nauka o bezpieczeństwie; zob.: Świniarski J., Filozoficzne podstawy edukacji dla bezpieczeństwa, Egros, Warszawa 1999, str. 20; Piocha S., Makroekonomia a problemy bezpieczeństwa w: Problemy bezpieczeństwa ekonomicznego wobec procesów globalizacji, red. naukowa S. Piocha, PTE, Koszalin 2004, str. 9

6. W.I. Jaroczkin: Секюритология – наука о безпасности жизнедеятелности, Moskwa, 1989.

7. Dyscyplina naukowa jest to więc doniosła społecznie, ukształtowana i wyodrębniona ze względu na przedmiot i cel badań lub kształcenia część nauki w znaczeniu instytucjonalnym i uznana za podstawową jednostkę jej klasyfikacji. Zob.: Krzyżanowski L.J., O podstawach kierowania organizacjami, PWN, Warszawa 1999, str. 130.

6. Korzeniowski L., Menedżment. Podstawy zarządzania, EAS, Kraków 2003, str.183–205.

9. Korzeniowski L.: Menedżment. Podstawy zarządzania, EAS, Kraków, 2003, str. 183–205.

10. Maciejewski J., Oficerowie Wojska Polskiego w okresie przemian społecznej struktury i wojska. Studium socjologiczne, Wydawnictwo Uniwersytetu Wrocławskiego, Wrocław 2002.

11. Hanausek T., Zarządzanie bezpieczeństwem – nowa dziedzina nauki, w: Bezpečnost’ a ochrana majetku LIPORT LFK, Košice 2001, str. 37.

Istota działań menedżera na rzecz bezpieczeństwa firmy – praktyka

Obiektywny stan bezpieczeństwa firmy należy odnosić do istnienia lub nieistnienia zagrożeń realnych niezależnych od czyichkolwiek spostrzeżeń. Pamiętając konsekwentnie o jego potencjalnym lub aktywnym charakterze, możemy odnieść go pod względem oceny do czasu już minionego. Zachowanie obiektywizmu naukowego wymaga uświadomienia wszystkim zainteresowanym, że stan bezpieczeństwa nie jest zjawiskiem trwałym, ale należy traktować go jako proces realizowany w analizowanym systemie (tutaj systemem jest firma, jakkolwiek byśmy to rozumieli) w odniesieniu do wszystkich bliższych i dalszych oddziaływań systemowych (od prawa lokalnego po przepisy unijne; od skutków skręcenia kostki przez petenta przed wejściem do biura po zagrożenie terroryzmem mafijnym lub politycznym itd., itp.) nie zawsze branych świadomie pod uwagę w trakcie prowadzonych (wobec tego stanu i warunków jego zachowania) analiz.

Subiektywne aspekty bezpieczeństwa to przede wszystkim odniesienia do pojedynczego człowieka i jego poczucia bezpieczeństwa: jest to świadomość istnienia lub nieistnienia bezpieczeństwa, brak takiej świadomości lub brak świadomości możliwego przeciwdziałania niebezpieczeństwu albo też istnienie fałszywej świadomości zagrożenia w rzeczywistości w ogóle niewystępującego.

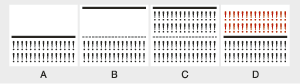

Rys. 3. Uproszczony model kategorii poczucia bezpieczeństwa Opisy poszczególnych segmentów: A – Stan bezpieczeństwa, gdy poziom zagrożeń jest mały i postrzegany jako niewielki, B – Fałszywe bezpieczeństwo, gdy poziom zagrożeń jest duży, a postrzegany jest jako mały, C – Stan zagrożenia, gdy poziom zagrożeń jest duży, a postrzeganie tych zagrożeń jest prawidłowe (adekwatne do ryzyk i skutków ich ewentualnej materializacji), D – Obsesja, gdy zagrożenia są małe, ale postrzegane jako duże. |

Ta różnorodność obiektywnych i subiektywnych kategorii może być przedstawiona w postaci uproszczonego modelu przedstawionego na rys. 3. (za: Leszek Korzeniowski, Securitology...12), zawierającego cztery zasadnicze segmenty oceny sytuacji (gdzie odpowiednio:

– czarna linia oznacza poziom zagrożeń;

– pole wykrzykników to poziom percepcji;

– symbol literowy /A–D/ identyfikuje analizowany segment).

Na potrzeby firmy, jej główny szef, na co dzień dbający o bezpieczeństwo (stan A), dysponujący odpowiednimi informacjami o zagrożeniu (stan C), działając jako jej przywódca i włodarz, ma szanse podjąć odpowiednie decyzje, by przeciwdziałając zagrożeniom i ryzykom, dotrzeć z nimi do pracowników i współpracujących z nim osób, organizacji, agend i służb, a w konsekwencji – we współpracy z nimi zminimalizować lub wyeliminować poszczególne rodzaje zagrożeń (co tylko w teorii jest tak proste).

Istotnym, żeby nie powiedzieć głównym, elementem budowania warunków bezpieczeństwa i przeciwstawiania się zagrożeniom jest wiedza menedżera o charakterze samych zagrożeń oraz jego sposób komunikowania się z personelem zarządczym średniego szczebla i pracownikami – otwarty, bezpośredni (o ile to możliwe), na poziomie ich percepcji, co w dobie rozwoju współczesnych środków przekazu zapewnia nieosiągalną w innym układzie pełnię porozumienia (werbalny i niewerbalny kontakt osobisty).

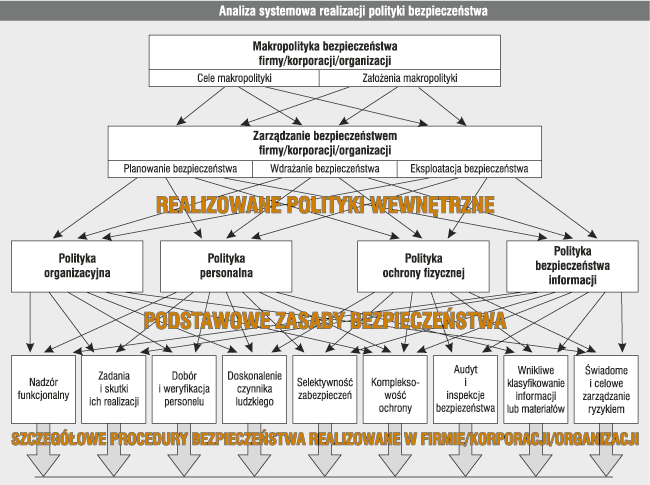

Uzupełnieniem jest wnikliwa strategiczna analiza systemowa wdrożonej polityki bezpieczeństwa, znajomość jej zasad i umiejętność skutecznego odwołania się do jej ustaleń na każdym (polityki cząstkowe/procedury) poziomie działania (zobacz schemat na rys. nr 4).

4. Ochrona informacji jako obszar dobrych praktyk – na przykładzie GMITS/ISMS

Wprowadzenie pojęcia dobrych praktyk, czyli, innymi słowy, ogólnych zasad wynikających jako powtarzalne z zastosowanych z dobrym skutkiem, choć w różnych okolicznościach rozwiązań praktycznych, jest niczym innym jak odwołaniem się do uogólnionych pozytywnych doświadczeń.

Postać, pod jaką są one prezentowane, może być rozmaita:

- reguły i sprawdzone zasady stowarzyszeniowe;

- zalecenia i protokoły organizacji zawodowych oraz normalizacyjnych;

- uzgodnienia techniczne stanowiące podstawy dla opracowania norm i specyfikacji normatywnych;

- regionalne i środowiskowe rozwiązania techniczne, technologiczne i organizacyjne;

- nieujęte formalnie, ale zastosowane z sukcesem i wielokrotnie powielane porozumienia zawodowe o charakterze gentleman’s agreement;

- rozwiązania (np. organizacyjne) sprawdzone praktycznie w kilku różnych dziedzinach i zachowujące swoją skuteczność i poprawność działania.

Obecnie, jedyną poprawną formą upowszechniania i dobrowolnego udostępniania takich best practices są normy (krajowe, regionalne, międzynarodowe) – w swej wyspecjalizowanej treści dostatecznie ogólne, aby móc je dopasować do swojej firmy, i zarazem wyposażone w zdefiniowane wskaźniki/mierniki stanu, co pozwala (z dużym prawdopodobieństwem) upewnić się zainteresowanym, co do tego, że są poprawnie stosowane (samodzielnie lub z wykorzystaniem trzeciej strony, jako audytora certyfikującego).

Dlaczego zatem, mówiąc o dobrych praktykach w ochronie informacji, warto zaczynać od GMITS (ang.: Guidelines for the Management of IT Security)? Uzasadnienie jest proste i nad wyraz oczywiste, jego podstawą jest bowiem szybkość przetwarzania informacji w procesie, czyli zobrazowana prędkość narastania strat wobec choćby minimalnego:

- popełnionego błędu;

- zaistniałego zagrożenia;

- zmaterializowanego ryzyka;

która to w systemach informatycznych po wielokroć przewyższa zdolność podjęcia takiej obserwacji w tradycyjnym systemie statystyki papierowej. Szybsze narastanie „niepokojących objawów” w systemie informatycznym dopinguje decydenta do wypracowania wniosków w zakresie oceny niekorzystnego stanu i wprowadzenia odpowiednich działań/czynności korygujących/naprawczych.

Trudno dziś wyobrazić sobie jakiekolwiek działanie biznesowe bez wsparcia systemami IT, choć tak naprawdę niewielu decydentów zdaje sobie dokładnie sprawę, że ich ryzyka, podejmowane w imię realizowanego interesu zwielokrotniają się, niezależnie od ich zamierzeń i oczekiwań. Dzieje się tak, na ogół, w wyniku nie do końca bezpiecznych operacji realizowanych w sposób zautomatyzowany, z użyciem systemów IT i przy wykorzystaniu (nie zawsze w pełni bezpiecznego) oprogramowania.

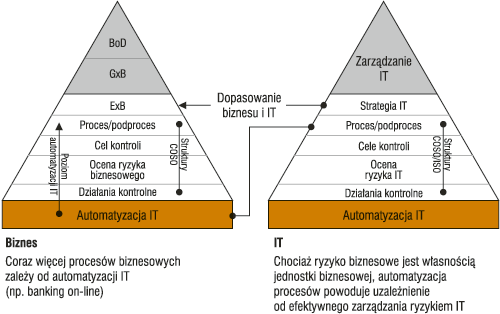

Współzależności biznesu i IT przedstawia rysunek 5.

Źródło – Michał Jarski: Wdrażanie norm ISMS, Sarbanes-Oxley i Basel II)

A przecież w praktyce mamy przed sobą problem ochrony informacji (biznesowej, technicznej, organizacyjnej) stanowiącej wartość i zasób firmy. Wprowadzane przewodniki (GMITS) stały się zatem w latach 1993–1996 kolejno: uzgodnionymi protokołami TR 13335 (1–3) następnie normami ISO 13335 (1–5), a ich kolejne edycje zostały wpisane co do treści i założeń w rodzinę norm ISO 2700x dotyczących zarządzania bezpieczeństwem informacji – ISMS (ang.: Information Security Management System).

12. Śimâk L., Krizový manaźment vo verejnej správe, Żilinska univerzita, Żilina 2001, s. 39.

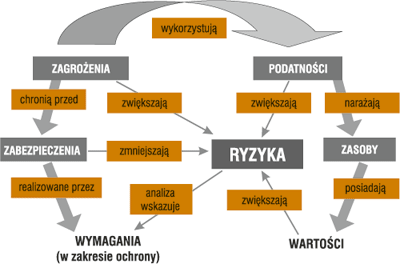

Patrząc na podstawowe założenia normatywne Systemu Zarządzania Bezpieczeństwem Informacji SZBI – ISMS, jego wskaźniki (zał. A do normy PN-I-07799-2:2005), jak i ogólne założenia (PN-ISO/IEC 17799:2003, obecnie 2. ed. ISO 17799:2005 ↔ ISO 27002:2007) prezentowane w ujęciu kodeksu wymagań13, powinniśmy świadomie i celowo w każdym z planowanych działań analizować potencjalne zagrożenia, oceniać ryzyko ich wystąpienia i materializacji oraz przewidywać koszty utrzymania ciągłości działania biznesowego w ramach podjętych wcześniej przedsięwzięć ochrony naszego zasobu informacyjnego.

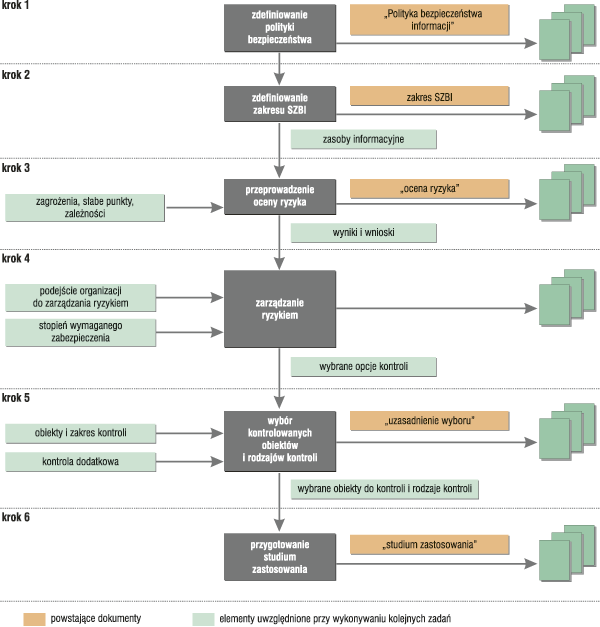

Prezes ISMS International User Group Polish Chapter, dr inż. Elżbieta Andrukiewicz, od ponad 10 lat, na wszystkich swoich wykładach i wystąpieniach odwołuje się do sześciu podstawowych kroków, wynikających z normy kodeksowej, czyli pierwowzoru brytyjskiego (BS 7799:1996 ↔ BS 7799-1:1999) oraz jego późniejszej pierwszej edycji międzynarodowej (ISO 17799:2000), dostępnej po polsku jako PN-ISO/IEC 17799:2003.

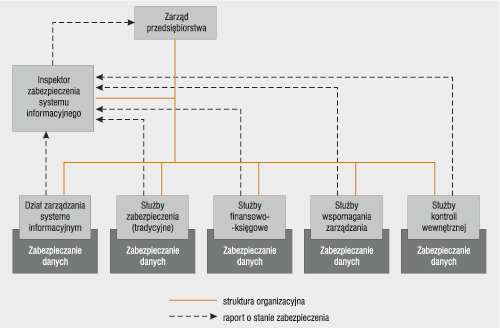

Proponuje również przed wdrażaniem SZBI/ISMS rozważenie działania przykładowej osoby zajmującej się zabezpieczeniem systemu i zasobów informacyjnych przedsiębiorstwa.

Warto zdać sobie sprawę z tego, że „rozmienione” na działy duże ryzyko firmy, wcale nie jest mniejsze i łatwiejsze do zapoznania i opanowania.

5. W uzupełnieniu wywodów...

... czyli w podsumowaniu części pierwszej cyklu, wypada jedynie stwierdzić, że większość spostrzeżeń przedstawionych PT Czytelnikom dla ich późniejszych rozważań ma (niestety) kryzysowy rodowód. Krytyczne uwagi i wskazania są pochodnymi od namacalnych skutków braku znajomości prawa oraz ograniczonej wyobraźni poszczególnych decydentów co do efektów ich uproszczonego myślenia i postępowania w procesie ochrony zasobów informacyjnych.

Wniosek nie jest budujący i da się zamknąć w znanym od wieków łacińskim stwierdzeniu: Ignorantia iuris nocet (Nieznajomość prawa szkodzi – zobacz: prawa rzymskie z IV w. p.n.e.), które to przedkładam niniejszym, do wzięcia pod rozwagę, wszystkim menedżerom.

Opracował: dr inż. Marek Blim

Bibliografia

- Ross Anderson: Inżynieria zabezpieczeń, WNT, Warszawa, 2005.

- Elżbieta Andrukiewicz: Bezpieczeństwo systemów informacyjnych, Zarządzanie, PCkurier, nr 26/1998.

- Elżbieta Andrukiewicz: ISO/IEC 27005 – Zarządzanie ryzykiem w procesie budowania systemu zarządzania bezpieczeństwem informacji, materiały Forum Zarządzania Bezpieczeństwem Informacji, Warszawa, 30 marca 2006.

- Elżbieta Andrukiewicz, Dorota Gaj: Nowe wydanie normy ISO/IEC 17799:2005, materiały ISMS International User Group Polish Chapter, http://www.ismspolska.org.pl

- Witold T. Bielecki: Informatyzacja zarządzania, PWE, Warszawa, 2000.

- Jadwiga Bizon-Górecka: Strategie zarządzania ryzykiem w organizacji gospodarczej, Przegląd Organizacji, nr 1/2001, s. 13–15.

- Doroty E. Dening: Wojna informacyjna i bezpieczeństwo informacji, WNT, Warszawa, 2002.

- Piotr Jedynak, Stanisław Szydło: Polityka ryzyka w procesie zarządzania marketingowego polskich przedsiębiorstw, materiały konferencyjne, Poznań, 1995.

- Robin Kendall: Zarządzanie ryzykiem dla menedżerów. Praktyczne podejście do kontrolowania ryzyka, Liber, Warszawa, 2000.

- Zygmunt Kor: Świadomy podwójnie chroniony, CXO Custom Publishing, Warszawa, maj 2004, str. 7.

- Józef Penc, Decyzje w zarządzaniu, PSB, Poznań–Kraków, 1996.

- Carl L. Pritchard, Zarządzanie ryzykiem w projektach. Teoria i praktyka MT&DC, WIG-PRESS, Warszawa, 2002

- Magdalena A. Powolna, Roksana Curysek: Uprzedzić ryzyko, e-zin e-Forum Zarządzanie z 7 maja 2002 roku.

- Robert Simmons: Kalkulator ryzyka, Neuman Management Review, październik 1999; polskie opracowanie M. Bańkowski, Forum Zarządzania, nr 6/2001, s. 11–14.

- Wiktor Samecki: Ryzyko i niepewność w działalności przedsiębiorstwa przemysłowego, wyd. III, PWE, Warszawa, 1986.

- Waldemar Tarczyński, Magdalena Mojsiewicz: Zarządzanie ryzykiem. Podstawowe zagadnienia, PWE, Warszawa, 2001.

- Terroryzm. Bezpieczeństwo i ryzyko, materiały z konferencji, Emowo, 28 listopada 2002.

- Wprowadzenie do analizy ryzyka, materiały AEA Technology-Consulting, Risley, Warrington, UK, 2000.

- Wybrane aspekty zarządzania wiedzą w przedsiębiorstwach UE, Oficyna Wydawnicza PTZP, Opole, 2006.

- Kazimierz Zimniewicz: Błędy w procesie podejmowania decyzji, Zeszyty Naukowe WSZiB, nr. 1. Poznań, 1996.

- Kazimierz Zimniewicz: Współczesne koncepcje i metody zarządzania, PWE, Warszawa, 2003.

13. E. Andrukiewicz, D. Gaj: Nowe wydanie normy ISO/IEC 17799:2005, materiały ISMS International User Group Polish Chapter.