1.Telekomunikacyjna infrastruktura kablowa

Dzisiejsza telekomunikacyjna infrastruktura kablowa stała się bardzo zróżnicowana. Zawiera bowiem praktycznie wszystkie elementy starej, takie jak:

- miedziane linie kablowe, napowietrzne i przebiegające w kanalizacji,

- różnego typu studzienki kablowe,

- szafy kablowe,

oraz elementy nowej infrastruktury, takie jak:

- kable światłowodowe napowietrzne i przebiegające w kanalizacji,

- szafy dostępowe.

Ponadto w ostatnich latach nastąpił znaczny, ilościowy wzrost liczby elementów infrastruktury kablowej. Skończył się już bowiem na szczęście okres, gdy telefon, a tym samym dostęp do sieci telekomunikacyjnej był towarem deficytowym. Dziś praktycznie każdy ma dostęp do sieci, i to teleinformatycznej.

To jakościowe zróżnicowanie oraz ilościowy wzrost elementów telekomunikacyjnej infrastruktury kablowej stwarza jednak wiele dodatkowych problemów. Przede wszystkim coraz trudniejsze staje się utrzymanie sprawności, jakości i bezpieczeństwa tak rozbudowanej i zróżnicowanej infrastruktury.

Dziś jest ona szczególnie narażona na tzw. zdarzenia zewnętrzne traktowane jako zjawiska nie mające bezpośredniego związku z normalnym działaniem. Są to takie zdarzenia, jak np.:

- pospolita i zorganizowana przestępczość (najczęściej kradzież kabli i dewastacja urządzeń),

- nielegalne korzystanie z linii telekomunikacyjnych (pajęczarstwo),

- terroryzm,

- anomalie pogodowe i klęski żywiołowe,

- przypadkowe uszkodzenia linii i obiektów telekomunikacyjnych podczas wykonywania różnych prac, np. budowlanych.

Przykładowo w Polsce, na obszarze jednego miasta liczącego kilkadziesiąt tysięcy mieszkańców takich zdarzeń jest około dziesięciu dziennie. Przynoszą one straty rzędu kilkudziesięciu tysięcy złotych.

Operatorzy sieci kablowych dążą do wyeliminowania tych zjawisk lub maksymalnego ograniczenia ich wpływu na stan sieci telekomunikacyjnych m.in. przez ich hermetyzację. Polega ona na wprowadzaniu do eksploatacji urządzeń i systemów alarmowych, monitorujących w sposób ciągły pracę sieci i stan obiektów bezobsługowych oraz na takiej budowie obiektów telekomunikacyjnych, aby maksymalnie utrudnić dostęp osobom niepowołanym. Obecnie w Polsce hermetyzacja sieci utrzymuje się na poziomie od kilku do kilkunastu procent na różnych jej obszarach. Jest realizowana różnymi środkami, najczęściej prymitywnymi – przez zamykanie obiektów na kłódkę lub inny zamek. Bardzo rzadko stosowane są systemy monitoringu.

Operatorzy chcą w najbliższych latach znacznie zwiększyć poziom hermetyzacji, i to nie tylko ten ilościowy, ale i jakościowy. Do tego niezbędne jest jednak wykorzystanie na szerszą skalę specjalistycznych, automatycznych systemów monitoringu o odpowiednich funkcjach i parametrach. Nie da się do tych celów przystosować gotowych systemów alarmowych wykorzystywanych w przemyśle i w tzw. mieszkaniówce. Infrastruktura telekomunikacyjna oraz specyfika kradzieży lub uszkodzeń narzuca bowiem na systemy monitoringu specjalistyczne wymagania dotyczące odporności na zakłócenia, szybkości reakcji, zasilania, pokrycia bardzo rozległego terenu, a więc i określenia miejsca uszkodzenia lub kradzieży itp.

Zwiększenie poziomu hermetyzacji, głównie przez zastosowanie specjalistycznych systemów monitorowania i ochrony telekomunikacyjnej infrastruktury kablowej, jest jak najbardziej uzasadnione m.in.:

- rachunkiem ekonomicznym, gdyż można uniknąć u operatorów kosztów związanych z odtwarzaniem skradzionych i zdewastowanych linii kablowych lub obiektów telekomunikacyjnych, a u klientów kosztów związanych z przerwami w łączności,

- względami społecznymi, gdyż można uniknąć niezadowolenia klientów z powodu przerw w łączności,

- względami bezpieczeństwa, gdyż można uniknąć zagrożeń związanych z przerwaniem łączności do policji, pogotowia ratunkowego, straży pożarnej itp., lub zagrożeń związanych z wejściem niepowołanych osób do kanalizacji kablowej i obiektów bezobsługowych.

Jednym z systemów pozwalających na monitorowanie i ochronę telekomunikacyjnej infrastruktury kablowej jest opracowany w Zakładzie Sieci Instytutu Łączności, kierowanym przez mgra inż. Dariusza Gaconia, System Monitorowania i Kontroli Sieci Kablowych SMOK-2U (wersja druga uniwersalna)

2. System SMOK-2U

2.1. Przeznaczenie i zakres zastosowań systemu

System SMOK-2U jest przeznaczony do monitorowania, ochrony i kontroli:

- kabli napowietrznych i przebiegających w kanalizacji kablowej,

- obiektów bezobsługowych, takich jak np.: szafy kablowe, włazy i studzienki kanalizacji kablowej, szafy dostępowe, centrale kontenerowe itp.

Umożliwia on:

- powiadomienie obsługi lub określonych służb stałych i ruchomych o niepowołanym dostępie, próbie zniszczenia, kradzieży, działań terrorystycznych natychmiast po ich wykryciu,

- monitorowanie własnych zabezpieczeń obiektów,

- kontrolę i obsługę różnych typów alarmów wysyłanych przez objęte nadzorem obiekty.

System SMOK-2U może pracować jako system samodzielny lub też może wykorzystywać sygnały z innych systemów, np. z zainstalowanego w tym samym miejscu systemu antywłamaniowego czy przeciwpożarowego. Na tej zasadzie może być też częścią składową innych, większych systemów. Te możliwości systemu uzasadniają jego zastosowanie nawet wówczas, gdy niektóre elementy sieci, np. szafy dostępowe, mają własne, pojedyncze proste zabezpieczenia. Wiele z nich wprawdzie jest wyposażonych w czujniki otwarcia drzwi, ale oprócz wysyłania sygnału o otwarciu nie mają innych zabezpieczeń, a wysyłany sygnał nie jest wykorzystywany. Dzięki systemowi SMOK-2U można w sposób ciągły automatycznie monitorować wszelkie zagrożenia dotyczące szafy dostępowej lub innego obiektu i reagować na nie.

Wyżej wymienione funkcje, duża elastyczność systemu oraz różnorodność elementów sieci, jakie można nim objąć, zdecydowanie wyróżniają go spośród innych tego typu systemów i świadczą o jego uniwersalności. Dzięki swoim możliwościom system SMOK-2U może stanowić ważny element procesu hermetyzacji sieci.

System SMOK-2U:

- spełnia wymagania norm krajowych i Unii Europejskiej, dotyczących zarówno systemów alarmowych, jak i poziomów generowanych zakłóceń, odporności na narażenia elektromagnetyczne oraz klimatyczne,

- uzyskał opinię techniczną nr 018/2005, wydaną przez Centralne Laboratorium Badawcze IŁ.

2.2. Budowa i działanie systemu

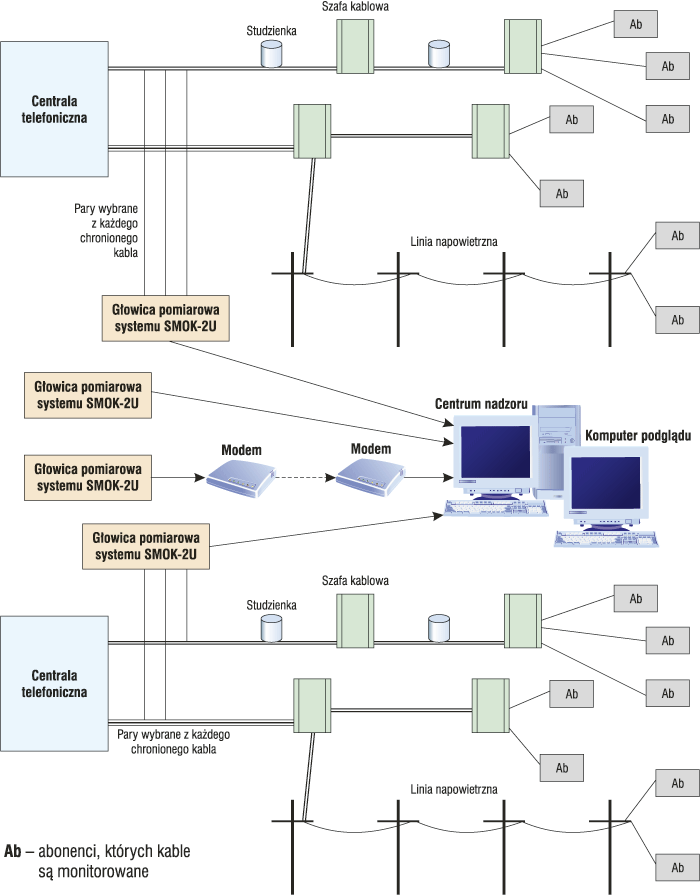

Schemat blokowy systemu SMOK-2U przedstawiono na rys. 1. Składa się on z następujących elementów:

- głowic pomiarowych,

- modemów do transmisji danych (opcjonalnie),

- centrum nadzoru (komputer PC z oprogramowaniem systemowym i użytkowym),

- komputera podglądu (opcjonalnie),

- różnego rodzaju czujników, umieszczonych w obiektach bezobsługowych.

Rys. 1. Schemat blokowy systemu SMOK-2U (Ab – abonenci których kable są monitorowane)

Głowica pomiarowa jest podstawowym elementem systemu. Posiada 16 wejść, do których można doprowadzić:

– pary przewodów z chronionych kabli o długości do 10 km każdy (kabel telekomunikacyjny składa się z kilkudziesięciu par przewodów, wśród których zawsze znajduje się tzw. wolna para, niewykorzystana aktualnie do przekazywania sygnałów telekomunikacyjnych, podłączana do głowicy),

– sygnały z różnego rodzaju czujników, zainstalowanych na chronionych obiektach, np. z czujnika otwarcia drzwi w szafie kablowej.

Głowicę pomiarową pokazano na rys. 2. W wydzielonej u dołu jej części znajdują się zaciski pomiarowe do których podłącza się pary przewodów z chronionych kabli lub przewody od czujników. Dzięki temu można łatwo zmieniać doprowadzone do niej pary przewodów, a więc szybko i bez dodatkowych kosztów chronić inne obiekty lub inne linie kablowe. W ten sposób można dostosować nadzór sieci do chwilowych potrzeb. Ta elastyczność systemu SMOK-2U stanowi o jego technicznej, użytkowej i ekonomicznej atrakcyjności.

Rys. 2. Głowica pomiarowa kompletna (po lewej stronie) i ze zdjętą pokrywą, pod którą znajdują się zaciski do przyłączenia par przewodów z chronionych kabli lub przewodów od czujników (po prawej stronie)

Mikrokomputer znajdujący się w głowicy pomiarowej cały czas analizuje stany wszystkich doprowadzonych do niej par przewodów oraz czujników i sygnalizuje je na bieżąco za pomocą kolorowych diod świecących. Każdemu z 16 wejść głowicy pomiarowej odpowiada trójka diod świecących (zielona, żółta, czerwona) oraz jeden dwustanowy przełącznik. Elementy te umieszczono na płycie czołowej. Głowica pomiarowa posiada też opcjonalną sygnalizację dźwiękową.

Podczas obserwacji linii kablowych porównywane są aktualne parametry elektryczne kabla z parametrami wzorcowymi wprowadzonymi do systemu w momencie jego podłączenia do głowicy. Jeżeli parametry bieżące będą zbytnio różnić się od wzorcowych będzie to podstawą do sygnalizacji alarmu. Zakres dopuszczalnych zmian parametrów jest ustawiany indywidualnie dla każdego wejścia po podłączeniu czujnika lub obserwowanego kabla.

Sposób pracy głowicy zależy od tego, czy pracuje ona samodzielnie, czy też współpracuje z centrum nadzoru.

Gdy głowica pracuje samodzielnie to w przypadku przerwania ciągłości obserwowanej linii kablowej lub zadziałania czujnika, generuje ona stan alarmu dla wejścia, do którego ta linia jest doprowadzona. Stan alarmu jest sygnalizowany sygnałem dźwiękowym i zapaleniem czerwonej diody w trójce diod odpowiadającej temu wejściu.

Gdy głowica współpracuje z centrum nadzoru wtedy stany obserwowanych jej wejść są na bieżąco przekazywane do stanowiącego centrum nadzoru komputera, gdzie są analizowane, prezentowane i archiwizowane. W przypadku uszkodzenia kabla sygnalizacja alarmu odbywa się tylko w centrum nadzoru oraz jest w przybliżeniu określane miejsce uszkodzenia.

Jeśli dokładność określenia miejsca uszkodzenia jest niewystarczająca to dla dokładnej lokalizacji uszkodzenia kabla można do głowicy dołączyć reflektometr, jako oddzielny przyrząd zewnętrzny. Można nim zmierzyć odległości do miejsca uszkodzenia danej pary przewodów z bardzo dużą dokładnością, rzędu kilku centymetrów.

W przypadku wystąpienia stanu alarmowego na jakimkolwiek czujniku dołączonym do głowicy pomiarowej generowany jest stan alarmu dla wejścia, do którego ten czujnik jest podłączony. Stan alarmu jest sygnalizowany sygnałem dźwiękowym i zapaleniem czerwonej kontrolki na ekranie komputera oraz wyświetleniem komunikatu podającego datę, godzinę i numer czujnika, który wywołał alarm.

Głowica pomiarowa jest przystosowana do pracy w zamkniętych pomieszczeniach w zakresie temperatur od –30°C do 50°C. Konstrukcja mechaniczna obudowy głowicy została opracowana tak, aby można było ją łatwo zamontować na ścianie. Głowica pomiarowa jest przystosowana do zasilania napięciem stałym 48 V lub 230 V 50 Hz z sieci energetycznej. Gdy w miejscu zainstalowania głowicy nie ma stabilnego zasilania, można dodatkowo dołączyć zasilacz awaryjny UPS.

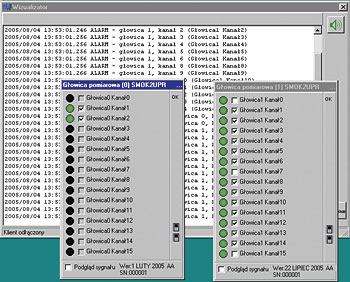

Rys. 3. Ekran komputera, informujący o stanach wejść dwóch głowic

Centrum nadzoru systemu stanowi komputer PC z odpowiednim oprogramowaniem użytkowym, który na bieżąco pokazuje stany wszystkich wejść we wszystkich głowicach pomiarowych oraz umożliwia zarządzanie nimi. Na rys. 3. przedstawiono ekran komputera, pokazujący stany wejść dwóch głowic pomiarowych. Do jednego komputera można dołączyć dwie głowice pomiarowe, a po zainstalowaniu w nim dodatkowej karty z ośmioma portami RS232 można zwiększyć liczbę obsługiwanych głowic pomiarowych (umieszczonych nawet w odległości wielu kilometrów od niego)do dziesięciu, co umożliwi obserwację do 160 par przewodów oraz do 6400 czujników. Komputer można ustawić w siedzibie firmy ochrony, w budynku policji lub w dowolnym innym miejscu. Głowica pomiarowa jest dołączana do portu szeregowego RS232. W przypadku większej liczby głowic należy zainstalować w komputerze dodatkową kartę z wieloma portami szeregowymi RS232.

Rys. 4. Sposób dołączenia modemów

Jeżeli między komputerem a głowicą jest wymagana duża odległość, np. kilku kilometrów, wtedy trzeba dodatkowo w łącze szeregowe wstawić na obu jego końcach specjalne modemy. Wymagają one do transmisji danych pary przewodów. Sposób dołączenia modemów pokazano na rys. 4.

Dodatkowo informacje wyświetlane na komputerze centrum nadzoru mogą być obserwowane na innym, tzw. komputerze podglądu, ale bez możliwości ingerowania w pracę systemu. Połączenie między tymi komputerami jest realizowane przez sieć komputerową.

2.3 Parametry systemu

Głowica pomiarowa systemu SMOK-2U charakteryzuje się następującymi parametrami techniczno-eksploatacyjnymi:

- ma 16 wejść przeznaczonych do dołączenia obserwowanych par przewodów,

- czas reakcji na uszkodzenie obserwowanej pary przewodów wynosi poniżej 1 s,

- maksymalna długość każdej obserwowanej pary przewodów wynosi co najmniej 10 km,

- maksymalne napięcie podawane na obserwowaną parę przewodów wynosi 50 VDC,

- maksymalny prąd wypływający z zacisku pomiarowego dla pary przewodów wynosi 150 mA,

- może pracować w zakresie temperatur od –30 do 50°C,

- umożliwia dołączenie reflektometru lub innego przyrządu, do wybranej pary przewodów bez rozłączania okablowania,

- może pracować samodzielnie lub współpracować z komputerem przez łącze RS232,

- do jednej obserwowanej pary można dołączyć maksymalnie 40 czujników pracujących w temperaturach od –40 do +70°C,

- jest zasilana napięciem stałym 48 V lub z zasilacza sieciowego 230 V z opcjonalnym zasilaczem awaryjnym (UPS),

- pobór mocy nie przekracza 45 W.

3. Innowacyjność systemu SMOK-2U

W systemie wykorzystano efekty wykonanych w Instytucie Łączności prac badawczo-konstrukcyjnych. W ich wyniku opracowano własną, tanią metodę przybliżonego i szybkiego określania miejsca przerwania ciągłości kabli telekomunikacyjnych.

Obecnie do określania miejsca przerwy w kablu telekomunikacyjnym jest na ogół wykorzystywana metoda reflektometryczna. Jest ona bardzo dokładna, lecz niestety bardzo droga i nie nadaje się do automatyzacji, a w szczególności do wykorzystania w bezobsługowym systemie nadzoru. By szybko określić tą metodą miejsce przerwy, należałoby na każdym trakcie kablowym zainstalować drogi reflektometr. Obecnie zaledwie jeden taki przyrząd znajduje się na wyposażeniu kilku obiektów telekomunikacyjnych i nie każdy pracownik potrafi go obsługiwać. Praktycznie więc wykorzystanie go do ciągłego nadzoru sieci wymagałoby, aby znalazł się on na wyposażeniu każdego obiektu, którego obsługa całą dobę musiałaby po kolei mierzyć wszystkie linie.

W znakomitej większości przypadków np. awarii czy kradzieży nie jest też konieczna tak duża dokładność (rzędu centymetrów) określenia miejsca przerwania ciągłości linii telekomunikacyjnej. Służby techniczne interweniują, bowiem w określonej studzience kablowej lub na określonym napowietrznym odcinku kabla. Studzienki kablowe lub słupy linii napowietrznych są rozmieszczane w odległościach ok. 50 do 100 m. Tak więc podanie miejsca przerwy kabla z dokładnością około 200 m jest w większości przypadków wystarczające. Według naszego stanu wiedzy nie ma metody taniego, szybkiego, a jednocześnie automatycznego określania miejsca przerwy kabla z taką dokładnością. Brak na rynku takiego narzędzia sprawia, że każda awaria lub kradzież kabla telekomunikacyjnego powoduje długie przerwy w łączności, ponieważ ekipy serwisowe dowiadują się o niej najczęściej z interwencji abonentów i muszą później szukać uszkodzenia w terenie.

Ze względu na stosowanie ostatnio kabli o coraz większej pojemności przerwy łączności obejmują coraz większą liczbę abonentów, zarówno instytucjonalnych, jak i indywidualnych, i dotyczą nie tylko łączności telekomunikacyjnej, ale też coraz częściej teleinformatycznej. To niewątpliwie pociąga za sobą poważne, negatywne skutki społeczne oraz gospodarcze. Powszechne wdrożenie omawianej nowej metody powinno zasadniczo wpłynąć na eliminację tych negatywnych skutków. Metoda, która została opracowana w Instytucie Łączności i wykorzystana w Systemie Monitorowania Ochrony i Kontroli (SMOK 2U) telekomunikacyjnej infrastruktury kablowej, opiera się na ciągłej analizie parametrów elektrycznych kabla, które można zmierzyć na jednym jego końcu. Na podstawie wyników pomiarów otrzymanych z głowicy oprogramowanie komputera w centrum nadzoru będzie ustala miejsce uszkodzenia. Operator będzie więc miał, praktycznie rzecz biorąc, natychmiast informację o uszkodzeniu linii i miejscu tego zdarzenia.

mgr inż. Stanisław Dziubak

Instytut Łączności

Opracowanie: mgr inż. Paweł Gajewski

Instytut Łączności

Zabezpieczenia 6/2006