O zabezpieczeniach elektronicznych kart plastikowych powiedziano prawie wszystko. Bardzo rzadko jednak mamy do czynienia z informacją na temat wizualnych sposobów zabezpieczania, które bywają wyrafinowane i skomplikowane. Niniejszy artykuł ma za zadanie przybliżyć Państwu wizualne sposoby zabezpieczania kart stosowane przez producentów specjalistycznego sprzętu drukarskiego oraz pokazać, w jaki sposób te metody łączą się z zabezpieczeniami elektronicznymi.

O zabezpieczeniach elektronicznych kart plastikowych powiedziano prawie wszystko. Bardzo rzadko jednak mamy do czynienia z informacją na temat wizualnych sposobów zabezpieczania, które bywają wyrafinowane i skomplikowane. Niniejszy artykuł ma za zadanie przybliżyć Państwu wizualne sposoby zabezpieczania kart stosowane przez producentów specjalistycznego sprzętu drukarskiego oraz pokazać, w jaki sposób te metody łączą się z zabezpieczeniami elektronicznymi.

Jeszcze kilka lat temu drukowanie kart cechujących się doskonałymi parametrami wizualnymi było zarezerwowane dla specjalistycznych drukarni posiadających maszyny offsetowe przeznaczone do druków seryjnych. Niestety, taka metoda była przeznaczona dla większej partii kart (powyżej 1000 sztuk), co ograniczało liczbę odbiorców. Należy też zwrócić uwagę na fakt, że nadruk offsetowy tworzy druk identyczny w przypadku każdej z zamówionych partii kart, nie dając możliwości nadawania cech indywidualnych (personalizacja, zdjęcia użytkownika itp.). Dlatego producenci drukarek wciąż doskonalą swoje produkty, aby poprawić parametry wydruku i ulepszyć zabezpieczenia graficzne w celu ograniczenia możliwości fałszerstwa.

Z pierwszym zadaniem (parametry wydruku) poradzono sobie całkiem nieźle – wprowadzono unikalną technologię druku zwaną retransferem. Metoda ta pozwala drukować karty z niemal każdego materiału (PET, PVC, ABS itp.), w jakości zbliżonej do druku offsetowego (płynne przejścia tonalne, druk do spadu – bez widocznych marginesów, drukowanie kart z procesorem chipowym), równocześnie umożliwiając użytkownikowi nadawanie wszelkich cech indywidualnych (np. wprowadzenie danych właściciela) każdej karcie. W praktyce podczas wydruku stosuje się metodę odwróconego transferu. Najpierw obraz jest nanoszony w procesie termicznym na warstwę pośrednią (błonę HDP). Następnie wraz z tą warstwą zostaje zespolony w procesie zgrzewania ze strukturą karty, co daje doskonałej jakości wydruk. W całym procesie druku głowica drukująca nie styka się bezpośrednio z kartą, dzięki czemu możliwość jej uszkodzenia jest znikoma. Producenci najczęściej chwalą się „dożywotnią” gwarancją na głowicę. Taki rodzaj druku można również stosować w przypadku kart z nierówną powierzchnią, takich jak karty z zewnętrznym procesorem czy karty RFID.

Fot.1. Nadruk metodą retransferu (źródło: HID Global)

Nowoczesne drukarki mogą drukować w trybie termo-rewrite. Polega on na zadrukowaniu specjalnej, termoczułej warstwy na karcie. Karty z taką warstwą nadają się do wielokrotnego zadruku, można je wielokrotnie kasować oraz ponownie personalizować. Jest to szczególnie wygodne w przypadku uczelnianych bibliotek i miejsc, w których trzeba zmieniać dane widoczne na karcie (np. termin ważności).

Warto też dodać, że nowoczesne maszyny retransferowe można dodatkowo rozbudować, najczęściej przez dodanie modułów laminujących, które służą do pokrywania kart dodatkową warstwą chroniącą wydruk przed uszkodzeniem mechanicznym (np. przetarciem). Zazwyczaj folia laminująca jest wykonana z poliwęglanu, więc użytkownik może również uzgodnić z dostawcą urządzenia wykonanie taśmy laminującej z określonym wzorem holograficznym. Laminat chroni i zabezpiecza kartę. Istotnym elementem dodatkowym są kodery RFID które zabudowuje się w drukarce. Mogą to być kodery układu procesorowego znajdującego się wewnątrz struktury karty (antena zbliżeniowa) lub na zewnątrz karty (układ pamięciowy lub procesorowy – chip). Takie rozwiązania stosowane są wówczas, gdy karta pełni dodatkowo rolę dokumentu.

W przypadku drugiego zadania (zabezpieczenia graficzne) również widoczne są znaczące postępy. Dotychczas zabezpieczeniem wizualnym karty był sam druk offsetowy oraz pasek magnetyczny. LoCo (ang. low coercivity) i HiCo (ang. high coercivity). Każdy z nich mieści inną liczbę znaków. LoCo został najpierw masowo wprowadzony do systemów bankowych. Na karcie z paskiem LoCo są trzy ścieżki o współczynniku koercji 300-400 Oerstedów, a więc dosyć niskim, co naraża kartę na duże niebezpieczeństwo rozmagnesowania. Karta z paskiem magnetycznym HiCo działa na identycznej zasadzie jak karta z LoCo. Ma natomiast znacznie wyższy współczynnik koercji (od 2700 do 4000 Oerstedów), co diametralnie zwiększa jej odporność na rozmagnesowanie. Również na tej karcie zapis odbywa się na trzech ścieżkach. Pierwsza pozwala na zapisanie 76 znaków alfanumerycznych, druga – 37 znaków numerycznych, trzecia – aż 105 znaków numerycznych.

Inną metodą zabezpieczenia graficznego było zastosowanie druku wypukłego wytłaczanego; istniała możliwość barwienia takiego druku na różne kolory). Nanoszono też pasek, na którym użytkownik karty składał swój podpis. Powszechnie stosowano też kod kreskowy, w którym zapisywane były znaki w postaci alfanumerycznej, odczytywane za pomocą czytnika laserowego.

Zabezpieczenia wizualne stosowane obecnie

Obecnie stosuje się znacznie więcej sposobów zabezpieczeń. Poniżej wymienię najważniejsze.

Hologram

Hologram jest trójwymiarowym znakiem optycznym, zapisanym na materiale światłoczułym za pomocą lasera. Zawartość hologramu jest widoczna w odpowiednim świetle oraz przy odpowiednim ustawieniu karty. Hologram jest wtapiany w tworzywo, z którego wykonuje się kartę (hot-stamping foil). Metoda ta jest uznawana za bardzo bezpieczną. Zastosowanie indywidualnych hologramów jest zwykle dosyć kosztowne, ale zarazem zniechęca potencjalnych fałszerzy.

Mikrodruk

Mikrodruk jest powszechnie stosowany przy produkcji dokumentów (dowody osobiste, prawa jazdy itp.). Jest tekstem nadrukowanym na kartę, widocznym dopiero przy bardzo dużym powiększeniu. Mikrodruk nanosi się na kartę podczas jej drukowania, za pomocą specjalistycznej taśmy.

Nadruk UV

Jest on widzialny jedynie w promieniach ultrafioletowych. Do wykonania nadruku UV używany jest specjalny atrament (farba), który ma właściwości chemiczne uniemożliwiające odczytanie takiego nadruku „gołym” okiem.

Dwuwymiarowy kod kreskowy

Jest to obraz nakładany na kartę za pomocą taśmy transferowej. Innowacją w stosunku do dotychczas stosowanego kodu jednowymiarowego jest możliwość zapisania znacznie większej ilości informacji. Kody mogą zawierać standardowe znaki ASCII oraz zdjęcie (np. linii papilarnych).

Nadruk można zabezpieczać również w inny sposób, np. znakiem wodnym, widocznym pod pewnym kątem. Jednak najpopularniejszą metodą jest nadruk widoczny tylko w ultrafiolecie lub mikrodruk. Można również zamówić matrycę z indywidualnym hologramem. Zabezpieczone karty wyposażone dodatkowo w elektroniczny procesor są stosowane w administracji państwowej, w bankach i przez służby mundurowe (karty płatnicze, prawo jazdy, przepustki i wiele innych).

Zastosowanie kart w życiu codziennym

Karty zastępują różne dokumenty papierowe. Dzieje się tak z wielu powodów. Jednym z najistotniejszych jest aspekt ekonomiczny. Dobre zabezpieczenie wielostronicowego dokumentu w formie papierowej jest znacznie droższe niż wykonanie karty plastikowej, nawet z układem elektronicznym. Nie bez znaczenia jest wygoda stosowania karty oraz jej trwałość.

Ze względu na masowe wykorzystanie kart z procesorem w postaci chipa należy zastanowić się, czy jakiś standard chipa zostanie wybrany jako powszechny i czy warto dążyć do jego pełnej standardyzacji. Obecnie w Polsce oraz części Europy dominuje technologia Mifare (1994 r.), której układy scalone zastosowano w produkcji pierwszych kart elektronicznych. Największe zasługi miała tu firma Mikron należąca do koncernu Philipsa (aktualnie właścicielem marki jest NXP Semiconductors). Technologia Mifare wykorzystuje do transmisji częstotliwość 13,56 MHz. Jej wykorzystanie pozwoliło zmniejszyć odległość, z której odczytywane są karty, i umożliwiło bezbłędne czytanie i zapisywanie znacznie większej ilości danych.

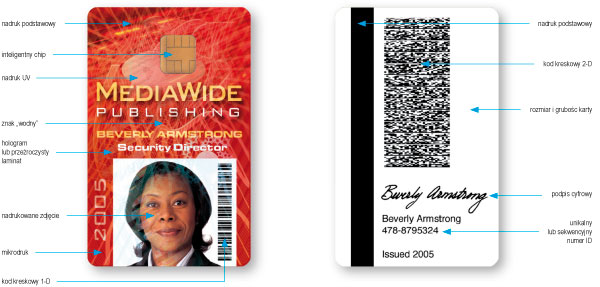

Rys. 1. Przykład technik wizualnego zabezpieczenia karty plastikowej (źródło: HID Global)

Żeby jeszcze lepiej połączyć właściwości kart stykowych i bezstykowych, wyprodukowano kartę posiadającą antenę zbliżeniową pracującą w różnych częstotliwościach właściwych danej technologii (125 KHz i 13,56 MHz) oraz stykowy układ procesorowy (chip), który jest wtopiony w kartę. Właśnie tak powstały wielofunkcyjne karty hybrydowe. Dzięki nim można np. wypłacić pieniądze z bankomatu, a także zarejestrować się na stanowisku pracy poprzez zbliżenie karty do czytnika.

Niestety ze względu na fakt, że technologia Mifare jest ogólnie dostępna na poziomie deweloperskim, trudno jest zabezpieczyć karty, w których została zastosowana. Powszechnie uznaje się ją za mniej bezpieczną od technologii iCLASS czy Legic. Czy zatem czeka nas chaos czy ustalenie standardu, za który będzie odpowiadała jakaś konkretna instytucja? Dziś trudno jednoznacznie odpowiedzieć na to pytanie. Na razie rodzimi producenci starają się opracowywać własne rozwiązania, czasami zupełnie nie biorąc pod uwagę potrzeb standaryzacji.

Podsumowanie

Ze względu na zalety kart elektronicznych będziemy z nich korzystać przez wiele lat, a ten segment rynku będzie nadal się rozwijać. Potencjał takich kart można wykorzystywać w biznesie (e-gospodarka), systemach zabezpieczeń (dostęp logiczny, dostęp fizyczny) i automatycznej identyfikacji (tagi identyfikacyjne). Niestety brak odpowiednich unormowań i przyjętego standardu spowoduje, że często będą wykorzystywane jedynie jako graficzny nośnik informacji lub wskaźnik (pointer) – wskazujący na określone dane w zasobach informatycznych – a nie zaawansowane narzędzie służące np. do uwierzytelniania w systemie kontroli dostępu lub do obsługi różnorodnych aplikacji wewnętrznych. Wykorzystywanie karty jedynie jako nośnika numeru identyfikacyjnego użytkownika może przyśpieszyć jej rynkową śmierć w obliczu coraz doskonalszych (i coraz tańszych) technik biometrycznych. Już teraz instytucje wprowadzają identyfikację klientów za pomocą zaawansowanej biometrii. Dotychczas takie systemy były niedoskonałe i wymagały urządzeń o bardzo dużej mocy obliczeniowej. Teraz sytuacja zmienia się diametralnie. Niewątpliwie biometria jest prosta i bardzo wygodna, a i nośnika danych nie da się tak łatwo zgubić.

Niewykorzystywanie całego potencjału kart elektronicznych ma związek z obawą przed ich fałszowaniem. Celem ataków hakerskich są najczęściej karty Mifare. Skuteczność zabezpieczeń tych kart została wielokrotnie zakwestionowana przez środowisko naukowe. Skuteczny atak na Mifare można przeprowadzić w czasie kilku sekund. Efektem może być powielenie karty, oraz uzyskanie dostępu do danych na niej zgromadzonych. Czy zatem inne technologie gwarantują pełne bezpieczeństwo? Czy są tylko za mało popularne i dlatego niewielu próbowało skutecznie złamać ich zabezpieczenia? Czy technologii, która nie zabezpiecza odpowiednio danych można zaufać w kontekście płatności elektronicznych, logowania do zasobów informatycznych, kontroli dostępu? Na te pytania powinny odpowiedzieć sobie firmy, które dostarczają technologie instytucjom, instytucje, które dostarczają je swoim klientom, a być może także firmy ubezpieczeniowe, które ubezpieczają transakcje z użyciem kart. Może się okazać, że karta jako nośnik numeru identyfikacyjnego (pointer) w połączeniu z biometrią oraz komórkową siecią transmisyjną będzie rozwiązaniem skutecznym i bezpiecznym. Podrobienie karty, która przed uruchomieniem jakiejkolwiek aplikacji wewnętrznej jest biometrycznie uwierzytelniana w zdalnej jednostce przechowującej wzorzec (dostępnej online) nie przyniesie hakerowi pożytku. Dzięki szybkiej i powszechnej transmisji przez sieci komórkowe już teraz każda transakcja, w której używana jest karta, może być poprzedzona biometrycznym uwierzytelnieniem, np. badaniem odcisku palca lub geometrii żył palca (metoda biometryczna aktualnie uznawana za najlepszą). Takie rozwiązanie umożliwia swobodne korzystanie z karty offline, w drobnych transakcjach, i przeniesienie zabezpieczeń transakcji o wysokim ryzyku do dobrze zabezpieczonych serwerowni i bezpiecznych kanałów transmisyjnych. Rozwiązania mieszane (połączenie kilku technologii lub różnych zabezpieczeń) często dają najlepsze rezultaty. Wygląda na to, że w branży różnorodnych systemów kartowych może być podobnie.

Tomasz Krawczyk

chomtech.pl

Zabezpieczenia 3/2011