W roku 2019 nastąpi konsolidacja grup cyberprzestępczych, które w swoich działaniach wykorzystają sztuczną inteligencję. Najpopularniejszym celem ataków staną się urządzenia IoT zlokalizowane w prywatnych domach, smartfony, media społecznościowe oraz dane zmagazynowane w chmurze. Takie są przewidywania specjalistów z McAfee przedstawione w raporcie McAfee Labs 2019 Threats Predictions Report.

Cyberprzestępcze podziemie

Cyberprzestępcy rozwijają rynek oprogramowania jako usługi (ang. software as a service), oferując sprzedaż złośliwych programów w formie komponentów gotowych do wykorzystania. Dzięki temu nawet hakerzy z niewielkim doświadczeniem i małymi umiejętnościami mogą skutecznie atakować. Ten trend będzie się utrzymywał w 2019 roku, co przełoży się na konsolidację grup przestępczych. Gangi cybernetyczne będą ściśle współpracować z czołowymi dostawcami takich usług jak pranie pieniędzy czy ataki z wykorzystaniem luk w zabezpieczeniach.

W 2019 r. może nastąpić intensyfikacja wykorzystania złośliwego oprogramowania mobilnego, botnetów, ransomware'u, a także zwiększenie się liczby oszustw bankowych i prób obejścia uwierzytelnienia dwuskładnikowego.

Sztuczna inteligencja i dezinformacja w służbie hakerów

Ponieważ zabezpieczenia stosowane w firmach i organizacjach są coraz bardziej wyrafinowane, również cyberprzestępcy muszą wykazywać się większą kreatywnością. Dostępność złośliwych programów w formie gotowych komponentów pozwoli atakującym integrować ze sobą znane taktyki i techniki oraz rozszerzać zakres ich działania, aby realizować nowe cele.

Cyberprzestępcy będą coraz śmielej sięgać po sztuczną inteligencję. Dzięki niej będą mogli zautomatyzować wybór celu, skanować sieć w poszukiwaniu luk i oceniać kondycję oraz szybkość reakcji zainfekowanych środowisk. Wszystko to będzie miało na celu uniknięcie wykrycia przed przejściem do kolejnych etapów ataku.

Boty do rozsyłania fałszywych komunikatów już powstały i można je kupić w cyberprzestępczym podziemiu. Idąc w ślad za niedawnymi niechlubnymi kampaniami pewnych państw, mającymi na celu wpływanie na opinię publiczną, cyberprzestępcy prawdopodobnie przystosują boty i użyją mediów społecznościowych przeciwko znanym firmom. Będą zamieszczać nieprawdziwe informacje na ich temat i żądać okupu za zaprzestanie takich działań.

McAfee przewiduje również, że cyberprzestępcy zastosują strategię łączenia kilku rodzajów ataków, aby skutecznie obchodzić zabezpieczenia. Przykładem może być integracja phishingu, steganografii i wirusów bezplikowych w celu przeprowadzenia ataku na wiele celów jednocześnie. Wprowadzi to spore zamieszanie i skomplikuje proces identyfikacji i przeciwdziałania atakom.

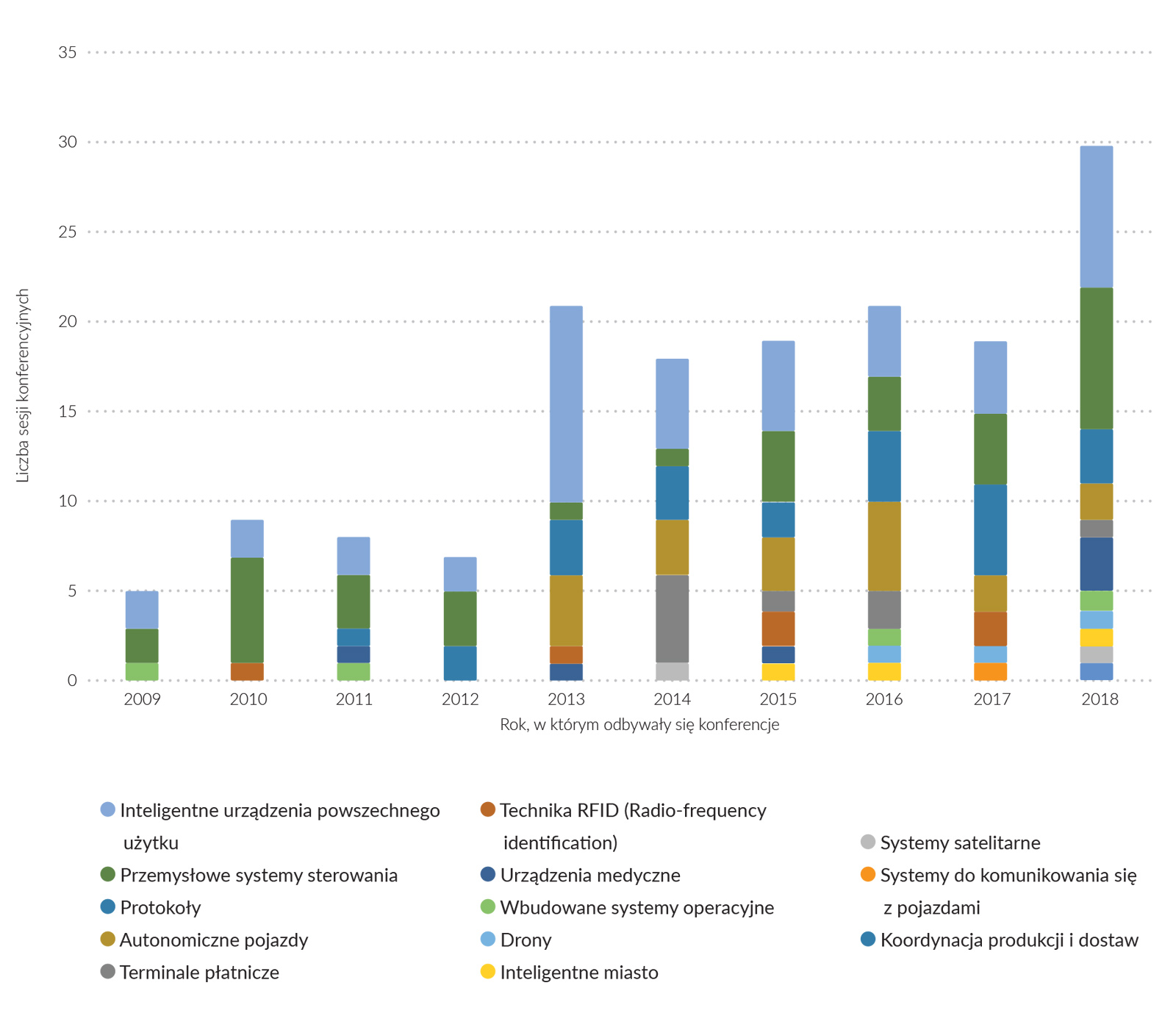

Liczba sesji poświęconych urządzeniom IoT podczas konferencji Black Hat i DEF CON na przestrzeni ostatnich 10 lat

Chmura, domowy IoT i media społecznościowe w stanie oblężenia

Dzięki dostępowi do coraz skuteczniejszych taktyk i strategii cele działań cyberprzestępców mogą być bardziej złożone, a zakres tych celów może być szerszy. Przewiduje się, że w roku 2019 na ich celowniku znajdą się własność intelektualna, domowe urządzenia IoT, dane uwierzytelniające przechowywane w chmurze, cyfrowi asystenci i platformy społecznościowe.

Eksperci prognozują znaczny wzrost liczby ukierunkowanych ataków mających na celu uzyskanie dostępu do ogromnych ilości danych korporacyjnych przechowywanych w chmurze. Według informacji zawartych w Cloud Adoption & Risk Report 21% zasobów zarządzanych obecnie za pośrednictwem chmury zawiera materiały poufne i o szczególnym znaczeniu, np. własność intelektualną, informacje o klientach i dane osobowe. Możliwe scenariusze obejmują ataki skierowane na słabe interfejsy API lub niestrzeżone punkty końcowe API, rozszerzony rekonesans i eksfiltrację danych z baz chmurowych, a także użycie chmury do ataków kryptologicznych MITM (ang. man-in-the-middle) w celu cryptojackingu lub wykorzystania ransomware'u.

Na popularności zyskają także ataki na domowe urządzenia IoT za pośrednictwem smartfonów, tabletów i ruterów. Nowe złośliwe programy mobilne będą wykorzystywać smartfony, tablety i rutery po to, by dotrzeć do cyfrowych asystentów i sterowanych przez nich prywatnych urządzeń IoT. Po infekcji takie urządzenia będą wytrychem do naszych domów, stając się częścią botnetów, które mogą uruchomić ataki DDoS, lub dając cyberprzestępcom dostęp do danych osobowych oraz możliwość podjęcia innych złośliwych działań, np. otwarcia drzwi lub połączenia z serwerem sterującym.

Cyberprzestępcy nie ominą też mediów społecznościowych. Co prawda w 2019 roku duże platformy społecznościowe wdrożą dodatkowe środki ochrony danych użytkowników, jednak wraz z rozwojem tego rodzaju mediów hakerzy będą z coraz większą determinacją rozpracowywać te obfitujące w dane środowiska. Skuteczne naruszenia zabezpieczeń mediów społecznościowych, platform tożsamościowych i urządzeń brzegowych pozwolą przestępcom ponawiać podobne ataki w przyszłości.

W roku 2018 byliśmy świadkami coraz lepszej współpracy między cyberprzestępcami, którzy usprawniali swoje techniki i taktyki. Ta tendencja będzie się utrzymywać także w roku 2019, jednak najbliższa przyszłość przyniesie też nowe sposoby tworzenia zabezpieczeń i sojusze po stronie firm pracujących nad rozwiązaniami do walki z atakami.

Opracowała Magdalena Grochala na podstawie materiałów firmy McAfee

Podczas konferencji Black Hat i DEF CON, jakie odbyły się w roku 2018, trzydzieści wystąpień dotyczyło urządzeń IoT. Jest to duży skok naprzód w porównaniu z rokiem 2017, gdy takich wystąpień było tylko dziewiętnaście. Wzrost zainteresowania dotyczył głównie zintegrowanych systemów komputerowych, urządzeń medycznych, zagadnień związanych z inteligentnymi miastami i inteligentnymi urządzeniami konsumenckimi (patrz rysunek).